- 公開日:2019年05月29日

「標的型サイバー攻撃」 驚愕すべき、その手口!

インターネット黎明期から存在する「サイバー攻撃」。注意すべきは「標的型」

コンピューターやネットワークの発達により、ビジネスは劇的なほど便利なものに進化しましたが、一方で「影」も生みだしました。いわゆる「サイバー攻撃」と呼ばれる、ネットワーク上に存在する情報やデータを狙った攻撃です。

主なものとしてはコンピューターウイルスなど「マルウエア(malicious software="悪意があるソフトウエア"の略語)」をメールなどで送りつけ、パソコンを感染させるといった手口です。悲しいかな、このような悪意ある攻撃は、インターネットが普及しはじめるとほぼ同時に生まれました。

メールでマルウエアをバラ撒くというのは、単純に考えると極めて初歩的で幼稚な手法のように思えます。感染してしまうのはセキュリティ対策が不十分なパソコンや、不注意なユーザーがほとんどというイメージがあるのではないでしょうか。「私のパソコンは対策が十分。それに危険そうなメールは即、削除している。感染するようなバカなことはしない」と、ご自身のセキュリティ意識に自信をお持ちの方もいるでしょう。しかし、そのような考え方は危険です。ひとつは油断による落とし穴。そしてもうひとつは、検知不可能な高度な攻撃を仕掛けてくる「標的型」といわれるサイバー攻撃があるからです。今回は、その「標的型攻撃」について書いてみたいと思います。

時には数年かけて、入念な準備を行って仕掛けられる「標的型」

「標的型攻撃」は、字の通り「特定の組織を標的とした」サイバー攻撃のことを指し、日本では2005年10月、ウイルスを埋め込んだワードファイルを添付した日本語メールが、実在する外務省職員を送信者として複数の官公庁に送られたことで、一般にも知られるようになりました。

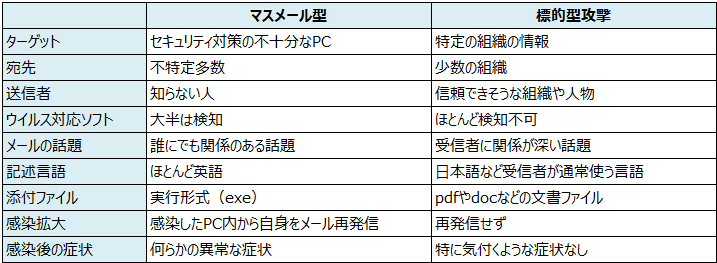

資料としては少し古い(2011年)のですが、2005年以降相次いだ「標的型攻撃」に対し、独立行政法人 情報処理推進機構の技術本部・セキュリティセンターが警告と啓蒙を兼ねてまとめた「標的型攻撃/新しいタイプの攻撃の実態と対策」に、従来の攻撃メール(マスメール)と標的型攻撃メールの違いを記していますので、ご紹介しましょう。

(独立行政法人情報処理推進機構 2011年)

従来のサイバー攻撃に比べ、「標的型」が非常に巧妙に攻撃を仕掛けてくるのが、よくお分かりいただけると思います。この中で特に注目すべきなのは、「感染後の症状」が「特に気付くような症状なし」とされていることです。つまり、感染したことさえわからないというのです。

標的型の"犯人(攻撃者)"は、マスメール攻撃のような不特定多数を相手にした愉快犯ではなく、ある特定の組織・・・政府機関、官公庁、企業、各種団体・・・を狙って、その情報を盗んだり壊したりするわけですから、数年かけて入念に計画されることもあります。コトが発覚し慌てて調べると、ずいぶん以前からネットワークに侵入されていたケースもあるそうです。今、何も起こっていないからといって、決して安心することはできないのです。

1台のパソコンから侵入し、ネットワーク全体をコントロールすることも

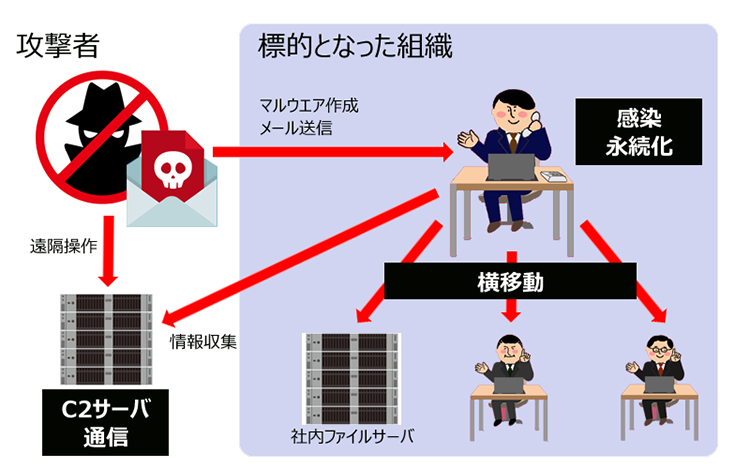

さて、標的型攻撃によってマルウエアに感染するとどうなるのでしょうか。一例をあげて、その進み方を説明してみます。

まず「感染するきっかけ」となることが、必ずあるはずです。多くの場合、メールに仕組まれたマルウエアや、偽装されたWebサイトにアクセスすることによってパソコンが感染し、そこから広がっていきます。

次にパソコンが感染したら、秘密裏にインストールされたリモートアクセスツールによってC2サーバ(感染パソコンを遠隔操作するため乗っ取られたサーバやコンピューター)と通信を行い、攻撃者のコントロール下に置かれた状態となります。

攻撃者はそこからメールデータの入手、IDやパスワードを読み取り、ファイルサーバへ侵入してデータを盗み出したりするほか、組織内ネットワークを移動しながら他の人のパソコンにも感染(横移動と呼ばれています)し、攻撃力を拡大させていきます。

マルウエアは感染後、永続化(自動実行)していき、こちらが気付くか攻撃者が攻撃しなくなるまで、相手にコントロールされたままとなります。

手を変え品を変え...繰り返される標的型攻撃

では最近の標的型攻撃は、どのような特徴があるのか、実際にあった例でご紹介していきましょう。

●長期間感染

先ほども少し述べましたが、マルウエアに感染してから3年以上経過し、ようやく発覚したケースが報告されています。このマルウエアは2014年、パソコンに感染。その後、感染パソコンとC2サーバの通信が確認されました。2015年に、攻撃者はマルウエアを放棄していました(理由不明)。

●複数のマルウエアに感染

1台のパソコンがなんと16個のマルウエアに感染していた例があるそうです。マルウエアの内容は「権限奪取ツール」「遠隔操作ツール」「カスタマイズツール」「マイクロソフト管理ツール」など。

●業界単位で攻撃

同一の攻撃者からと思われる標的型攻撃を追跡したところ、約半年間で137件の攻撃メールがあったことが分かりました。これらはある業界団体とそこに属す44組織を狙った攻撃でした。

●個人パソコンを攻撃

標的となるのは特定の組織ということで、個人はひと安心と思いがちですが、これも間違いです。個人のパソコンを狙うのは、組織で使用するメールを自宅に転送したり、クラウドサービスを使って自宅のパソコンで仕事を行うといったケースがあり、個人パソコンを経由して組織のネットワークにアクセスするためです。個人のネット環境は組織に比べセキュリティの対策や体制が脆弱なため、狙われていると思われます。

●ファイルレス攻撃

近年増加しているのが、マルウエア等、実態のあるファイルを生成しない攻撃です。スクリプトのリモート実行、攻撃コードをレジストリに保存するなどの手法により、検知を回避するものです。

「標的型メールは、必ず来る」ことを前提として対策を

一番の対策は、パソコンやネットワークを利用する一人ひとりの危機意識を徹底させることです。一説によると標的型攻撃の9割以上がスパムメールによるものとされています。怪しげなメールをうっかりと開封してしまった結果、組織に大きな被害を及ぼした例がたくさんあります。つまり原因としてはヒューマンエラーが占めるケースが多いわけです。ただ先にも書いた通り、標的型攻撃は年々、巧妙になっています。攻撃者は隙間を衝いて攻撃してきますので、どんなに注意していても、完全に防ぐことはできないかもしれません。

実際にあったスパムメールの例を紹介すると・・・

●学生を装い、採用担当者に就職問い合わせメール。

●新聞社や出版社を装い、広報担当者に取材申し込みのメール。

●ユーザーを装い、製品に対する問い合わせのメール。

●公的機関を装い、セキュリティ担当者へスパムを注意するメール。

・・・などと、見破るのが非常に難しくなっています。最後の例を見ると、何を信頼すればいいのか、人間不信に陥りそうですね。従って日頃から「標的型メールは、必ず来る。自分たちは常に危険状態にある」と意識改革しておくことが、ダメージを少しでも少なくすることにつながるのではないかと思います。

ダメージを少なくするには、送信者の署名とメールアドレスのドメインが同一かを確認するなどして、不審なメールに対する感度を上げておくことが必要です。上記の実例のような場合は、添付ファイルを開ける前に電話で相手に確認するなどして、危険を回避する行動を取るようにしましょう。

もちろんOS、セキュリティ対策ソフトを常に最新のものにしておく。定期的にアクセスログを分析し不正アクセスがないか確認する。ファイルのやり取りをメール添付ではなく、信頼できるファイル交換サーバで行う。セキュリティ専門家のアドバイスを受け、多層防御システムを構築する、といった可能な限りの対策を取り、組織としての危機管理体制を強固にしておくのは当然でしょう。

近年の標的型攻撃は、官公庁や大手の企業・団体だけでなく、あらゆる企業をターゲットにしはじめています。まずはあなたの会社の従業員が、パソコンやネットワークにアクセスすることに潜む危険性を充分に理解できるよう、しっかり啓蒙活動を行っていただきたいと思います。

◎製品名、会社名等は、各社の商標または登録商標です。