- 公開日:2020年12月09日

遅い!重たい!コロナ禍のテレワークがつながらない 問題を解消する『ゼロトラスト』

テレワーク時のアクセス手段、手軽かつセキュリティも強化できるVPN

新型コロナウイルス(COVID-19)の感染拡大防止を目的として、4~5月の緊急事態宣言下において在宅勤務を実施する企業が急増した。出社して業務を実施することが当たり前であった状況は一変し、多くの企業で半ば強制的にテレワーク対応が進められた。

その後、緊急事態宣言は解除され、コロナ禍以前のワークスタイルに戻す企業も出てきているようだが、ウィズコロナへの対応に向けた社内の制度・仕組みの見直しや、アフターコロナを見据えたニューノーマルな働き方を模索する動きは依然として続いている。

テレワークはこれまで、働き方改革という文脈において、生産性向上や隙間時間を有効活用する柔軟な働き方として注目されてきた。しかしながら、地震や台風などの自然災害発生時、また公共交通機関が機能しなくなり出社できなくなった際のBCP対策としても有効な手段であることから、テレワークが事業継続の要として、重要なテーマであることに違いはない。

現在テレワークにおいて、最も一般的となっているリモートアクセス手段は、VPNの利用だろう。従来、VPNはリモート監視やトラブル発生時に対応するIT担当者、やむを得ない事情で社外から接続したい社員が、例外的に利用するものという位置づけだった。業務に必要なシステムもデータも、オンプレミス環境で動作するのが当たり前となっていたためだ。

しかしながら、VPNは手軽に利用でき、かつ通信の秘匿性を得られるという側面もあり、多くの企業で取り入れられていった。現在では拠点間の通信などに利用され、信頼性のある通信方式という地位を確立している。

VPN通信は、IPsec(IP Security Architecture)、L2TP(Layer 2 Tunneling Protocol)/IPsecなどの種類があり、目的に応じて使用される。例えばIPsecは、インターネット上で安全な通信を実施したい場合に使用される。インターネットは誰でもアクセス可能なため、盗聴や改ざんなどのリスクが大きいが、通信データの暗号化や認証などの仕組みで、拠点間の通信を安全に実現する。

またL2TP/IPsec は、L2TPと前述のIPsecを組み合わせた方式であり、PCやスマートフォンなどからインターネットを経由するリモートアクセスを安全に実現する仕組みを提供する。

これらのVPN通信は、目的の通信方式に対応したルーターやファイアウォールを導入すれば問題なく使用できる。回線の設置費用やランニングコストなども見込んでおく必要があるものの、手軽に安全性の高い通信が使用できる点は、企業にとって大きなメリットとなる。

コロナ禍で見えてきた手軽に利用できるVPNの渋滞問題

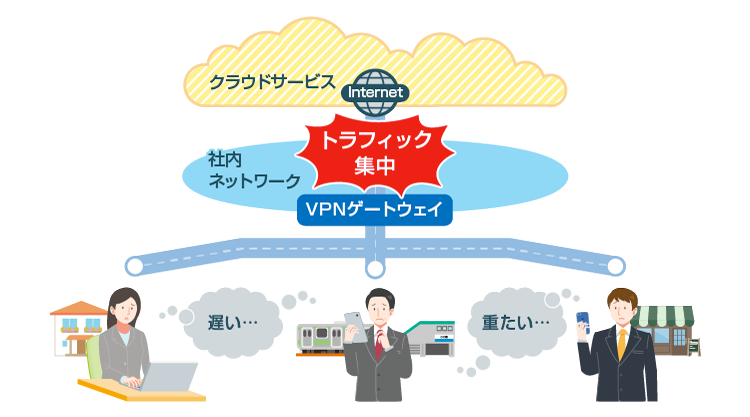

冒頭で述べた通り、コロナ禍ではオフィスへの出勤を極力回避するため、在宅勤務が推奨されたことから、これまでにない規模でVPNが利用されることになった。その中でVPN通信が「遅い」「重たい」「つながらない」といった声が挙がった。いわゆるVPN渋滞だ。

このような通信渋滞の問題は、VPNの性能を超過するリモート接続が原因となり発生する。VPN通信の際には暗号化と複合化の処理を実施するため、相応のマシンリソースが必要になる。そのため、テレワークなどで複数の社員が同時に接続してしまえば、性能限界を超える瞬間が出ることも想像がつくだろう。

また昨今のクラウドサービスの普及が、VPNの渋滞問題に拍車をかけている。クラウドサービスは従来のオンプレミスのシステムと異なり、費用さえ支払えば気軽にネットワーク上のサーバリソースを使用できる。だが、ネットワークの構成上、自宅などテレワーク先からクラウドサービスを利用する場合、ユーザーはまず社内のVPNゲートウェイにアクセスしなければならないこともある。そのような場合、社内ネットワークを経由してクラウドサービスにアクセスすることになるが、通信速度が遅くなることはもちろん、社内ネットワークにも通信負荷がかかってしまう。

(図1:テレワークによるネットワーク渋滞)

さらに、元々VPNのシステムに存在しているセキュリティの問題もある。VPNの特性上、VPNのゲートウェイがセキュリティ的な攻撃を受けると、社内の広範囲にアクセスを許してしまうことになりかねない。例えば、マルウエアに感染したPCが社内システムにVPNで接続した場合、そのまま社内に感染が広がってしまうといった危険性を孕んでいる。世界中にビジネスを展開している企業では、拠点の地域に応じてVPNゲートウェイを準備しているところもあるが、各拠点でどのようなセキュリティ対応がなされているかを完全に把握しにくい。脆弱性管理をしなかったVPNゲートウェイがあると、その地域を足掛かりとして大規模なセキュリティ攻撃をされてしまう懸念もある。

これらの問題は、VPN単体では解決しにくいのが現状だ。

VPNよりもセキュリティが強化されたZTNAとは

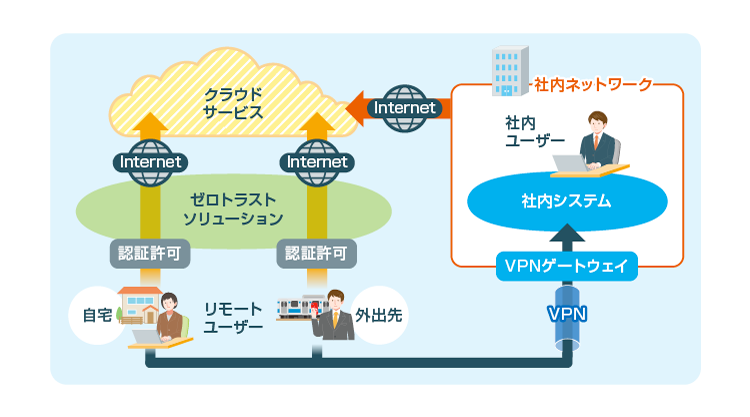

そこで、現在注目されているのがゼロトラストネットワーク(ZTNA:Zero Trust Network Access)である。

「ゼロトラスト」とは、「全ての通信を信頼しない」という考え方を前提としており、ZTNAは情報資産へのアクセスについて証明書、デバイスの正当性、場所などによって厳密にチェックし、強固なセキュリティを実現している。

なかでも注目すべきは「マイクロトンネル」と呼ばれる仕組みである。ユーザーのPCと各アプリケーションのトラフィックパスを構築し、アクセス可能な通信範囲を限定する。ユーザーが別のアプリケーションにアクセスする場合には、また別のマイクロトンネルを作成してアクセスするのである。

この仕組みを利用することによって、VPNでは制御できなかったリモートアクセスにおけるユーザーのアクセス範囲を制御できるため、セキュリティリスクを最小限に抑えられる。また、マイクロトンネルの通信の際には、ネットワークアクセスから通信を切り離して行うため、IPアドレスを公開する必要もなくなり、DDoSなどのセキュリティ攻撃を回避できる。

ZTNAを使用するネットワークに対して不正アクセスなどのセキュリティ攻撃を実施するには、ZTNAを利用している端末を乗っ取る他に方法はない。だが、仮に端末を乗っ取れたとしても、事前に許可されたアプリケーション以外にはアクセスできない。マイクロトンネルは、ZTNAを使用するうえでの大きなメリットであり、自社でのテレワーク導入におけるリモートアクセスの安全を確保できる。クラウド型のZTNAを利用すれば、導入もスムーズに進むはずだ。現在保有している端末そのままで使用できるため、特別な端末の買い替えも必要ない。VPNとも併存できるため、ZTNAとVPNを両方展開して、通信の負荷を分散させることも可能である。

またZTNAのマイクロトンネルの仕組みを使えば、社内ネットワークを経由せずにZoomのようなクラウドサービスへ直接アクセスできるため、社内ネットワークに余計な負荷がかからないのも嬉しいメリットだ。

(図2:ゼロトラストネットワークのイメージ)

VPNとZTNAの積極共存で通信渋滞を解消へ

VPNは元々トラブル対応やリモート監視などのために準備された仕組みだったが、その導入の手軽さから多くのシステムに採用され、今では拠点間の安全な通信を実現する仕組みのひとつとなっている。

ただし、VPNにはテレワーク導入で浮き彫りになった暗号化・複合化の処理負荷や、アクセス範囲の制限不可など複数の課題があった。

ZTNAならば、VPNとの併存による通信負荷分散や、マイクロトンネルの使用によるアクセス範囲の制限などが期待でき、その他にも多くのメリットが存在する。まずはVPNの負荷分散としてZTNAを採用し、VPNの通信が渋滞しないように対応していくと良いだろう。

ZTNAは大企業を中心に、少しずつ導入が進められている。VPNの併存ができるとなれば、テレワークの普及に合わせて中堅・中小企業にもZTNAの導入が進んでいく可能性もある。

ZTNAを導入する場合、VPNによる通信をZTNAへ徐々に移行していく方法がセオリーだ。段階的に移行することで、万が一通信がうまくいかない場合でも、VPNへ切り戻すことが可能となる。

また余裕があれば、ZTNAを利用する際の認証強化や、セキュリティ面でのアプリケーション設計の見直しも有効だ。特に利用時の認証強化はZTNAにとって生命線となる。例えば、二段階認証をまだ採用していない場合は、採用を検討するとよいだろう。

ZTNA向けのサービス・製品をリリースするベンダーも増えてきている。既存のVPNを活かしながら、各ベンダーが提供しているZTNA向けのサービスの中から自社に合ったものを導入し、うまくZTNAを取り入れて効率的なリモートワーク環境を実現していきたい。

◎製品名、会社名等は、各社の商標または登録商標です。