- 公開日:2020年12月09日

中小企業の『ゼロトラスト』テレワーク時代に適した、新たなネットワークとは

コロナ禍でテレワークを狙うサイバー攻撃が急増中

コロナ禍で、中小企業といえどもテレワークの導入が必須の時代になった。インターネット環境が行き渡っている現在では、通信環境さえあればどこでもテレワークはできるが、セキュリティ面で大きな不安が残る。とりわけ、不正アクセスに弱いWi-Fiルーター(無線LAN)を使用している場合は、不正傍受やハッキングの被害に遭いやすく、重要な企業情報が流出してしまう危険性に常にさらされている状況といえる。

実際、コロナ禍によるテレワークの急増に便乗するかのように、企業へのサイバー攻撃が増加している。情報セキュリティ会社の「カスペルスキー」の調査によると、リモート接続のログイン画面にIDやパスワードの入力を繰り返して不正アクセスを試みる「総当たり攻撃」と呼ばれるサイバー攻撃の対象となったサーバの数は、新型ウイルスの感染が拡大する前の今年1月には223カ所だったが、10月には362カ所と1.6倍になっており、今も増加の一途をたどっている。

VPNの弱点をつかれるとセキュリティも無力化される

こうしたサイバー攻撃を回避するために、従来より多くの企業の間でVPN(Virtual Private Network)が活用されてきた。VPNとは、不特定多数の利用者が混在するインターネット上に、自社企業関係者のみが使用できる仮想の専用線を設け、データの盗み見や改ざんなどの脅威から情報を守る通信技術のことである。ネットワーク化したい拠点間(本社・支社など)に専用のルーターを設置するだけでよく、実際の専用線を構築するような手間やコストがかからないことから、大半の企業がVPNを採用してきた。

ただ、一見鉄壁に見えるVPNだが、いったんネットワーク内部に侵入されてしまうと、ハッカーの存在に気づくまで手の打ちようがないという弱点がある。とはいえ、VPNに侵入するのは、そうたやすい話ではない。正面から攻めても簡単には突破できず、攻撃を管理者に気づかれてしまうからだ。

そこでハッカーたちが狙うのは、セキュリティ意識が低い社員や取引業者など、VPNへのアクセス権を持つ関係者たちだ。よくある手口は、インターネットやWi-Fiを通じて、彼らの端末に何らかの方法でマルウエアを仕込んでおき、VPNにアクセスした瞬間に潜り込むという、スパイ映画さながらの手法だ。事実、テレワークが急拡大した昨今、同様の手口を使った巧妙なサイバー攻撃が目立つようになってきた。せっかくの専用線網も、テレワーク社員や委託業者の端末を隠れみのにして侵入されれば為す術はない。

「すべてのアクセスを疑う=ゼロトラスト」セキュリティ対策へ

こうしたVPNの弱点をついた巧妙なサイバー犯罪は後をたたず、もはや現状ではファイアウォールや専用線といった「境界防御型」のセキュリティだけでは、100%セキュアなIT環境が維持できない事態に追い詰められている。そこで、従来型のセキュリティ対策では不十分であることに危機感をつのらせている企業の間でいま注目を集めているのが、「ゼロトラストネットワークアクセス(ZTNA)」である。

ZTNAとは、米国企業により提唱された次世代型ネットワークセキュリティの概念で、「境界で守られた社内ネットワークは安全である」という前提をなくし、「すべてのアクセスを疑う」ことを原則としている。そのため、すでにアクセス権を持つ社員や業者の端末も、ネットワーク外からアクセスが求められるたびに「デバイスが社内で登録済みか」「セキュリティ対策ソフトの定義が最新か」「マルウエアに感染していないか」「外部に漏えいしているIDを使用していないか」などを毎回自動でチェックする。このようにアクセス認証を逐一厳重に精査することで、社外の端末を踏み台にして侵入しようとするハッカーたちの攻撃を防ぐのだ。

withコロナ時代には中小企業にも強固なセキュリティ体制が求められる

withコロナ時代に適合した最先端のサイバーセキュリティ技術であることが認識されたZTNAは、いま大手企業の間で普及し始めている。ただ、テレワーク初心者が多い中小企業の間でZTNAが話題となるのは、まだ随分先の話であろう。高度な技術であるZTNAの導入を目指す前に、サイバーセキュリティの基本をまずしっかり習得するのが中小企業の先決問題といえる。

なぜなら、大手企業の間では、セキュリティ意識の低い取引業者を介して行われるサイバー攻撃にも神経をとがらせており、取引先の中小企業にも情報セキュリティ体制の強化を求める動きが高まっているからだ。事実、サイバー攻撃により自動車製造工場が停止した事件を契機に危機感を募らせている自動車産業界では、下請け企業にも厳格なセキュリティ体制を求める動きがすでに始まっている。取引先企業から抜き打ちでセキュリティ体制を監査され、改善できなければ取引停止を宣告される中小企業の事例も昨今では耳にする。

中小企業の体力に見合ったセキュリティ体制の構築方法

言い換えればwithコロナ時代は、信頼性の高い情報セキュリティ体制が築けなければ、中小企業の存続そのものが危ういということだ。そのため、最先端のZTNAは無理でも、セキュリティ対策の基本だけはしっかり押さえておきたい。テレワーク推進中の中小企業が押さえておくべきセキュリティ対策の必須ポイントは、【1】マルウエア【2】端末の紛失・盗難【3】重要情報の盗聴【4】不正アクセスの4項目だ。

テレワーク実施時には、オフィス端末の社外持ち出しやテレワーク端末へのデータ保存、クラウドサービスの利用といった、脅威に対する脆弱性をさらけ出すシーンが増える。情報システム部門に大きな予算をさけない中小企業では、その対応策は自ずと限られてくるわけだが、現状で中小企業の体力に見合った現実的なセキュリティ対策としては、SaaS型のVPN サービスやモバイル端末とSIMをセットにしたVPN接続通信サービスの活用が考えられる。

SaaS型なら中小企業でもVPNが低コストで構築できる

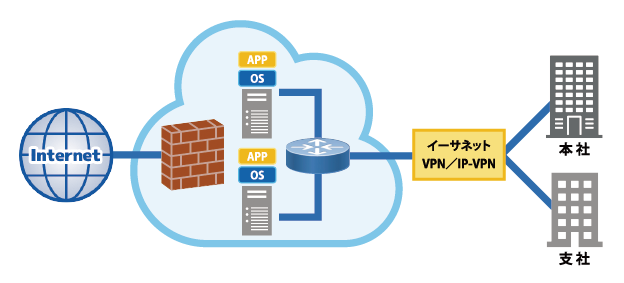

「SaaS(Software as a

Service)」とは、ソフトウエアをユーザー端末にインストールして使用するのではなく、サーバ側で稼働しているソフトウエアを、インターネット経由で利用するサービスのことだ。ここにVPN接続(イーサネットVPNやIP-VPN)サービスを組み合わせれば、中小企業でも低コストでVPN環境が構築できる。

業務に必要な複数のアプリケーションをクラウドサービスで利用可能なため、ユーザー企業はサーバを所有する必要がなく、運用管理の負担を低減し、コスト削減が実現される。テレワークで作業したデータは、ファイアウォールで守られたクラウド上のサーバに保存されるため、テレワーク端末から重要な情報が漏えいするリスクもない。

(図1:SaaS型のVPN サービス)

ITベンダーによっては、ユーザーごとに専用サーバを設置する占有型サービスが選択できるため、セキュリティ対策も強固だ。また、DDoS攻撃対策サービスや、アクセスログを24時間収集・監視・分析するセキュリティサービスなどもあり、不正アクセスを未然に防げる。

このように、SaaS型のVPNサービスは、先に述べた中小企業が押さえるべきセキュリティ対策の基本である、【1】マルウエア【2】端末の紛失・盗難【3】重要情報の盗聴【4】不正アクセスの4項目をカバーできている。ここまでしっかりしたセキュリティ対策ができていれば、大手企業が要求するセキュリティレベルにも合格するはずだ。

VPN接続したSIMでよりセキュアに通信する方法も

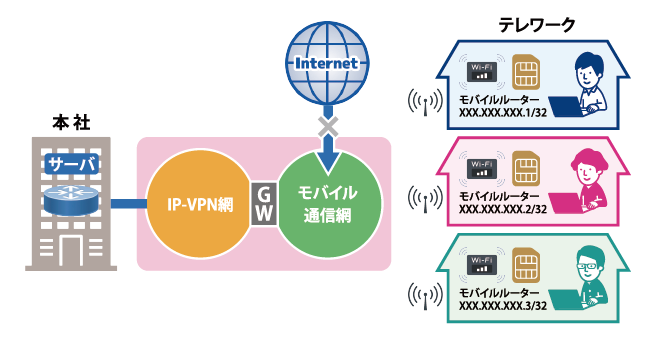

もうひとつの方策は、「モバイル端末とSIMをセットにしたVPN接続通信サービス」の活用だ。SIM間通信の最大のメリットは、インターネットに接続せず、複数のSIMカード同士での通信が可能な閉域のモバイルネットワークを低コストで実現できる点にある。

インターネットから隔離された閉域ネットワークのため、常にセキュアな環境が維持され、テレワーク社員や委託業者の端末を介したサイバー攻撃の心配がない。加えて、あらかじめ登録しておいた端末でのみ接続できるような認証機能を組み合わせておけば、不正利用も防げる。

これに、SaaSによるVDI(仮想デスクトップ)環境を組み合わせれば、テレワーク端末にデータを残さず業務ができるため、重要な企業情報の漏えいリスクもなくなる。ZTNAには及ばないまでも、十分に強固なセキュリティ体制が構築できるわけだ。

(図2:モバイル端末とSIMをセットにしたVPN接続通信サービス)

自社に必要なセキュリティ対策を、しっかりと講じることが大切

テレワーク初心者の中小企業が、低コスト・高セキュアなZTNA並みの情報セキュリティ体制を構築する方策はいろいろあるが、投資対効果の観点でいえば、SaaS型のVPNとSIM通信サービスを組み合わせる方法は一つの有効策であろう。

中小企業のテレワークを狙ったサイバー攻撃はこのところ急増しており、情報セキュリティの強化は喫緊の課題といえる。官公庁が公開しているテレワーク導入マニュアルなどを参考にして、サイバーセキュリティの基礎をきちんと習得した上で、自社に必要な対策をしっかりと講じていきたいものだ。

参考リンク:テレワークにおけるセキュリティ確保(総務省)

◎製品名、会社名等は、各社の商標または登録商標です。