- 公開日:2021年03月10日

IoT時代の製品開発に求められる「セキュリティ・バイ・デザイン」の考え方

セキュリティ・バイ・デザインとは

セキュリティ・バイ・デザイン (Security by Design:SbD)とは、情報システムやソフトウエア、ハードウエアなどを開発する際、構想段階から情報セキュリティのための方策を組み込むこと、あるいは、そうした設計思想のことをいう。

ITの世界では以前から使われていた術語だが、2011年に内閣サイバーセキュリティセンター(NISC)が公表した「情報システムに係る政府調達におけるセキュリティ要件策定マニュアル」により、注目を集めるようになった。

政府によるこの提唱が、IoT機器へのサイバー攻撃の急増に危機感を抱く民間にも広まり、近年、本格的に取り組む企業が増えている。

IoT時代以前、SbDの優先順位は低かった

これまで情報システムやIoT機器の開発現場では、「SbD」は優先順位の低い要件ということで軽視されがちだった。一般的なシステム開発では、ユーザーに対して直接的な価値を提供するアプリケーション領域が最も重視される。

一方で、ネットワークやサーバ等の構成を司るシステム基盤は、アプリケーションを支える裏方であり、限られた期間内で効率的に、コストをかけずに設計されることが多い。システム基盤開発に時間をかけても、顧客から相応の対価を得ることが難しいからだ。開発者たちはオープンソースソフトをはじめ、標準化やテンプレート化された、画一的なシステム基盤方式を採用してきた。

SbDの必要性が叫ばれるようになった背景

ところが近年、ICTを取り巻く状況は一変した。IoT機器の爆発的普及により、サイバー攻撃によるリスクが飛躍的に増大したのだ。

Wi-FiルーターやWebカメラ、IoT家電など、今や一般家庭にもIoT機器はあふれている。それらの多くは、IDやパスワードが初期設定のままで放置されていることも多く、rootやadminといった文字列で簡単に侵入できる。悪意のある攻撃者は、そういったセキュリティが脆弱なIoT機器を見つけ出し、攻撃や罠を仕掛けてくる。

事実、近年のサイバー攻撃の第一標的は、WebサイトではなくIoT機器となっている。国立研究開発法人情報通信研究機構(NICT)が公表した「NICTER観測レポート2019」によると、2019年に観測されたサイバー攻撃関連通信は、合計3,279億パケットに上り、そのうち約半数がIoT機器で動作するサービスや脆弱性を狙った攻撃であることわかった。

また、警察庁の調査でも、2019年に主にIoT機器を狙ったとみられる不審アクセスは2,845件に上った。これはWebサイトなどを狙った不正アクセスの1,326件を大きく上回っており、不正アクセス全体の68%を占めている。このように、今やサイバー攻撃者の標的は、乗っ取りやすいIoT機器に集中しているのだ。

不正アクセスによる被害の実態

こうしたIoT機器の脆弱性をつかれ、攻撃者に乗っ取られた場合、他のコンピューターなどへの攻撃の踏み台にされたり、Webカメラの映像を盗視されるなど、不正行為や犯罪の道具として悪用される。さらには、不正アクセスによりIoT機器が誤作動・停止して、物理的な事故を引き起こすリスクもある。恐ろしいのは、IoT機器を乗っ取られた場合、被害を受けるだけでなく、加害者になるリスクもある点だ。

その代表例が、2016年に世界中で大規模な通信障害を引き起こしたマルウエア「Mirai(ミライ)」だ。TwitterやPayPalといった米国を中心とする著名Webサイトが、DDoS攻撃によりアクセス困難に陥り、日本のユーザーも被害にあった。

MiraiはIoT機器に侵入し、感染したIoT機器同士を連携させてボットネット(ゾンビPCのネットワーク)を構築。攻撃者はそのボットネットを操り、DDoS攻撃を行う。厄介なことに、Miraiのソースコードはネット上で世界中に広まり、その後も亜種の活動活発化が断続的に確認されている。日本でも、Miraiの亜種が、2019年6月から観測されるようになったと警察庁も発表している。

国もサイバー攻撃対策に本腰を入れている

事態を重く見た政府では、関係省庁が次々に具体的な対策を打ち出している。総務省とNICTが2019年2月から開始した「NOTICE」は、IoT機器を調査し、利用者への注意喚起を促すことを目的としたセキュリティチェック事業だ。インターネット上で外部からアクセスできるIoT機器に対し、容易に推測されるID・パスワードを入力することで、不正アクセスが可能かどうかをチェック。侵入可能と判断された端末に、プロバイダを通じて注意喚起を促すというものである。

同事業における注意喚起対象は当初、月間100件前後だったが、2019年秋頃からは300件近くにまで急増。サイバー攻撃激化の事態を受けてチェック体制の強化を決定し、調査するパスワードパターンを100通りから600通りに増やしている。

サイバーセキュリティ情報を集約した専門サイトも誕生

内閣サイバーセキュリティセンター(NISC)で、2020年3月から取り組んでいるのが、「サイバーセキュリティ普及啓発・人材育成ポータルサイト」事業だ。同サイトは、サイバーセキュリティの重要性を広く普及啓発し、高いセキュリティ知識を有した人材を育成することを目的として開設された。

サイトでは、公的機関を中心とした、さまざまな施策や取り組みを集約しており、専門的なカタログも豊富に掲載している。サイバーセキュリティ関係の知識や情報を得るなら、まずはこのサイトを一覧するといいだろう。

CCDS:産学官が連携したIoT関連セキュリティ団体の活動

一方、民間サイドでも、IoTセキュリティに関する取り組みが進んでいる。

サイバー攻撃の標的にされやすいIoT家電等を製造する民間企業が中心となって、2014年に設立された組織が「重要生活機器連携セキュリティ協議会(CCDS)」だ。IoT関連セキュリティの向上を目指した産学官連携の協議会で、2021年2月現在220近くの会員が所属している。

2019年10月からは、同会が定めるIoT機器共通のセキュリティ基準を満たした製品に対し、認証マーク「サーティフィケーションマーク」を付与する制度を開始した。技適マークやPCリサイクルマークほどポピュラーではないが、損保会社と連携し国内初となる「IoT機器保険付認証制度」を構築。CCDSが認証マークを付与した製品に対してサイバー保険を自動付帯している。

家電の外装やパッケージにこのCCDS認証マークがあれば、簡単に不正アクセスを許すことがないIoT機器であることが担保されているとわかるため、消費者保護にもなる。これらの取り組みはまさに、IoT機器メーカーによるSbDの実践に他ならない。

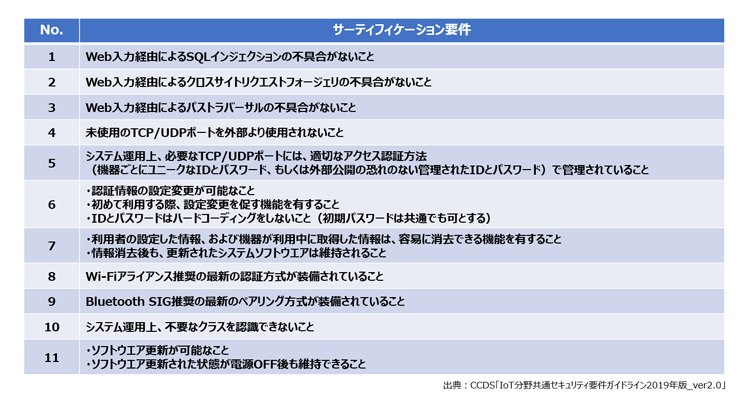

保険付帯の認証マーク取得を目指すのなら

SbDに際し、損害保険がかけられるCCDSの認証マーク取得を目指すのであれば、CCDSが策定した「IoTセキュリティガイドライン」の最低限守るべき要件をクリアしなければならない。具体的には、次のような11項目が策定されている。

(図1)CCDSサーティフィケーションプログラム セキュリティ要件<レベル1:2019年>

これらの要件は、高度化するサイバー攻撃を撃退するために実装しておくべき基本性能といえる。

SbDの導入に必要な情報

このように大手家電メーカー等では、すでに製品開発におけるSbDの重要性が認知されている。国としては、SbDの考え方を中小企業レベルにまで普及させたいと考えている。

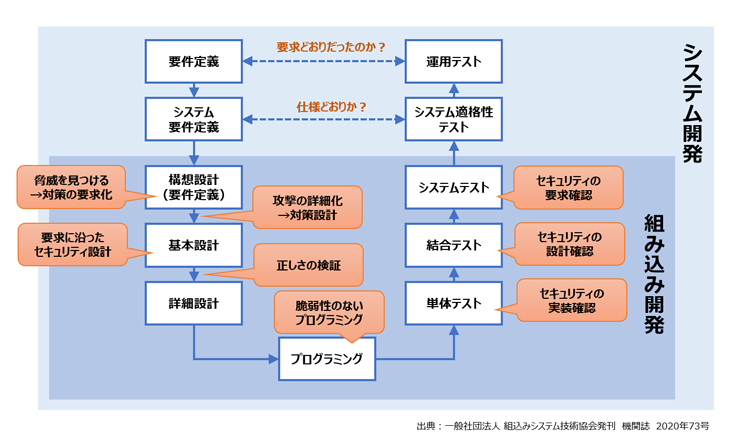

SbDを導入するにあたり参考になるのが、情報処理推進機構(IPA)が公開している「セキュリティ・バイ・デザイン入門」だ。SbDのメリットや取り組み方、設計プロセス等がわかりやすく解説されている。

また、SbDの枠組みを理解した上でさらに参考にしたいのが、IPAが公開している「IoT開発におけるセキュリティ設計の手引き」である。IoT機器の設計を担当する開発者にとっては、必読のマニュアルといえる。同時に、JPCERT コーディネーションセンターとIPAが共同で運営する脆弱性対策情報ポータルサイト「JVN」のデータベースを活用してSbDに取り組めば、より効率的な設計開発が行える。

(図2)SbDにおけるセキュリティ設計

中小企業向けの参考情報源も多数用意

中小企業が、サイバーセキュリティを強化するのに役立つマニュアルが2つある。

ひとつは、IPAが公開している「中小企業の情報セキュリティ対策ガイドライン」だ。経営者に向けた情報セキュリティ対策の重要性の啓蒙から、担当者や責任者向けの実務実践編までが、わかりやすくまとめられている。

IPAでは、書籍やコンテンツだけでなく、セミナーや研修会への講師派遣、お悩みごと相談窓口など、中小企業向けの情報セキュリティ啓発事業を種々実施しているため、まずはIPAサイトを閲覧してみるといいだろう。

《中小企業の情報セキュリティ対策ガイドライン(IPAサイトへ)》

もうひとつの参考マニュアルは、NISCが公開している「小さな中小企業とNPO向け情報セキュリティハンドブック」だ。

小規模な事業者や、セキュリティ担当者を置くことが難しい企業やNPOに向けて、サイバーセキュリティをわかりやすく解説した冊子のため、中小企業にうってつけの啓蒙書といえる。とりわけ、「IoT機器のセキュリティ設定」を解説したページは、IoT機器ユーザーがすぐにでも取り組めるセキュリティ対策が記載されているため、ユーザー視点で見ても参考になるはずだ。

《小さな中小企業とNPO向け情報セキュリティハンドブック(NISCのサイトへ)》

他にも、サイバー攻撃者が仕掛けるオーソドックスなアタック方法や罠、パスワードの破り方などが解説されている。サイバー攻撃者は、企業担当者のSNSなどから誕生日やニックネームを知り、そこから推測してパスワードを効率的よく破るテクニックも持っているため、簡単に推測されやすいパスワードの設定や同一パスワードの使いまわしは、しないことが賢明だ。

IoT機器ユーザーにとってもSbDの知識は重要

開発企業のみならず、IoT機器を日々活用しているユーザーにとっても、SbDの考え方は重要だ。サイバー攻撃の多くは、初期設定のままで使い続けているIoT機器のID・パスワードを変更したり、セキュリティソフトのアップデートをこまめに行うことで防げるからだ。

政府が、セキュリティチェック事業「NOTICE」や「サイバーセキュリティ普及啓発・人材育成ポータルサイト」事業を展開しているのも、そういったセキュリティ意識を、中小企業や一般家庭にまで広く啓蒙したいと考えているからにほかならない。

あらゆるものがインターネットにつながるIoT時代の利便性を、ビジネスシーンや日常生活で享受している我々は、同時にサイバー攻撃の脅威にも日常的にさらされている。むやみに脅えることはないが、かといって油断はできない。

初期設定のままで放置されているIoT機器が、オフィスや家庭には多数存在する。まずはそうしたセキュリティ脆弱ポイントを洗い出し、こまめに改善を施していくことがサイバー攻撃対策の第一歩となる。SbDの考え方を参考にして、できるところから、情報セキュリティの強化に取り組んでいきたいものだ。

◎製品名、会社名等は、各社の商標または登録商標です。