- 公開日:2021年04月14日

コロナ禍でセキュリティインシデント急増! 「今だけ凌げばいい」わけではないセキュリティ対策

コロナ禍で急速に進むテレワークの導入

2020年4月に政府から発令された緊急事態宣言には、「出社率7割減」の要請が含まれていた。この宣言を皮切りに日本では各社でテレワークの導入が進み、テレワークの実施率を2020年3月と2020年4月で比較すると、およそ2倍になったという調査結果もある。

そもそも2020年夏に大規模スポーツイベントが予定されていたため、テレワークの準備を進めていた企業もあったが、ほとんどの企業は準備していなかったのが実情だった。準備ができていなかった企業は、持ち出し用のPCやWi-Fiルーター、遠隔コラボレーションツールなどで急遽の対策を実施することになるため、セキュリティ対策についてはどうしても後手になってしまう企業が出てくる。

急激なIT環境の変化で増えるセキュリティインシデント

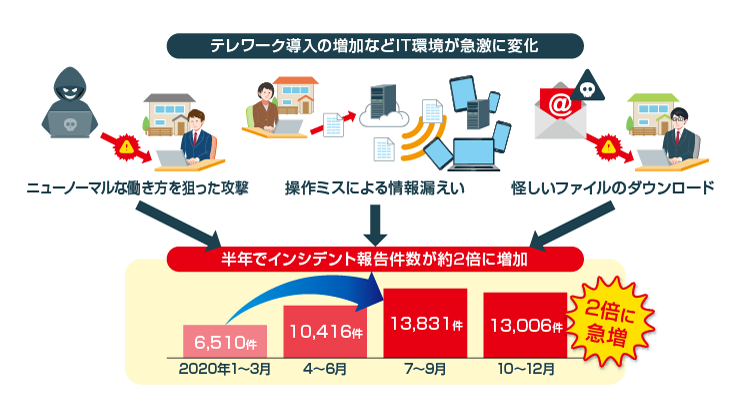

攻撃者は急速に進むテレワークにおけるセキュリティの穴を巧みに突いてくる。一般社団法人JPCERTコーディネーションセンターが公表したインシデント報告対応レポートでは、2020年4月~6月のセキュリティインシデント報告件数は10,416件で、2020年1月~3月の6,510件から約60%も増加している。その後7月~9月は13,831件、10月~12月は13,006件と、年末になっても依然として勢いが衰えず、2020年1月~3月と比較するとセキュリティインシデントは2倍近くの件数に達している。

インシデントの定義は、情報システムの運用におけるセキュリティ上の問題として捉えられる事象、コンピューターのセキュリティに関わる事件、できごとの全般である。

IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2021」では、「テレワーク等のニューノーマルな働き方を狙った攻撃」が新たに3位へランクインし、「ランサムウエアによる被害」「標的型攻撃による機密情報の窃取」なども上位にランクインしている。急激なテレワークの導入などによって脆弱となったITインフラが、攻撃者から狙われている様子がうかがえる。

またサイバー攻撃だけでなく、慣れない作業環境でのクラウドサービスの操作ミスやメールの誤送信、誤った人物へのWeb会議招待、怪しいファイルのダウンロードなども発生していると考えられる。

今までのLAN接続を前提とした境界型セキュリティ対策は、テレワークのようなインターネット接続を前提とした形態には不向きな部分もある。特にセキュリティ対策が十分でない家庭用ルーターやモバイルルーターは、グローバルIPが公開されることがあるなど、攻撃者に狙われやすい。コロナ禍が収束しても、あるいは自社がテレワークを行わないとしても、世間のオンライン化は続くとも考えられるため、テレワークに対するセキュリティ対策は喫緊の課題といえる。

(図1:急激なIT環境の変化で増えるセキュリティインシデント)

テレワーク環境を含めたニューノーマル時代のシステムに

必要なセキュリティ対策

こうしたコロナ禍でのテレワークなどにおいて、近年話題に挙がるようになった概念が「ゼロトラスト」だ。ゼロトラストとは、直訳すると「信頼しない」という意味で、その名の通りすべての通信を信頼せず、厳格なセキュリティ対策を実施することを示す。全てのユーザー、全ての端末を信頼できないリスクと捉え、内部ネットワークにある各システム、アプリケーション、データにアクセスする度に認証処理をする。その他にも、ゼロトラストを実現する複数の仕組みがある。

・MFA:Multi-Factor Authentication

多要素認証の意味であり、「知識情報」「所持情報」「生体情報」の3要素のうち、2つ以上を組み合わせて認証する。

・EDR:Endpoint Detection and Response

エンドポイントでの不正が疑われる挙動を検出して管理者に通知する。

・SASE:Secure Access Service Edge

クラウドでセキュリティの複数機能を提供する仕組みで、ネットワークやセキュリティの管理負荷が低減され、エンドユーザーの利便性の向上の実現を目指す。

・SOAR :Security Orchestration, Automation and Response

「インシデント管理機能」「インシデント対処の自動化」「脅威の自動検知」の3要素で構成される、セキュリティ運用を自動化・効率化するツールである。

・CASB:Cloud Access Security Broker

ユーザーとクラウドの間に監視ポイントを設け、利用状況を可視化/制御することで、一貫性のあるセキュリティポリシーを適用できる。

また、テレワークにあたっては閉域網経由で内部ネットワークへVPN接続して、画面転送型のVDI(仮想デスクトップ基盤)やリモートデスクトップを利用する方法が効果的だ。データがPCに残らないので、PCの紛失や盗難などの際に機密情報漏えいのリスクを低減できる。

コロナ禍におけるセキュリティインシデント事例

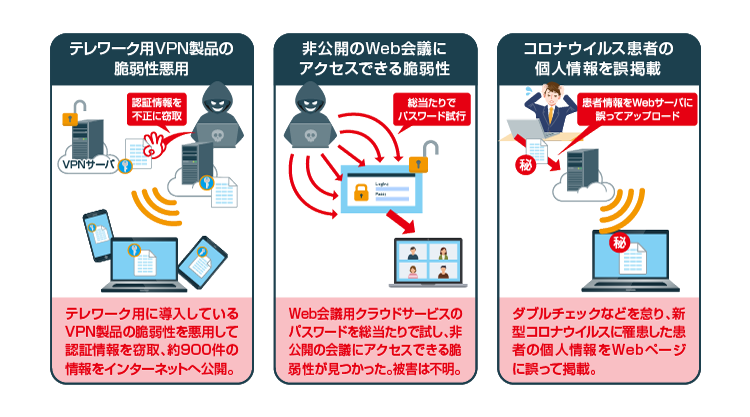

昨今のコロナ禍によって新しいセキュリティインシデントが複数出現している。ここでは、その事例を一部紹介する。

■テレワーク用VPN製品の脆弱性悪用

テレワーク用に導入しているVPN製品の脆弱性を悪用して認証情報を窃取し、約900件の情報がインターネットへ公開されていることが判明した。これらの情報はVPNサーバから窃取されたものとみられており、IPアドレスやパスワードの流出が確認されている。悪用された脆弱性に関しては、アドバイザリ(セキュリティ上の勧告)が既に公開されており、セキュリティ修正パッチは1年以上前にリリースされていて、メーカーやセキュリティ機関では繰り返し注意を喚起してきたが、未更新であるコンピューターが狙われてしまった。

■Web会議用クラウドサービスで非公開の会議にアクセスできる脆弱性が見つかる

Web会議用のクラウドサービスにおいて、悪意のある人物がパスワードを総当たりで試し、わずか数分で非公開のミーティングにアクセスできる脆弱性があったとの報告がなされている。当該Web会議用のミーティングで設定されるデフォルトのパスワードは、2020年3月時点では6ケタの数字であり、パスワードの候補は最大で100万個程度に絞られてしまう。また、特定の操作により無制限のログイン試行が可能であったため、攻撃者が総当たり攻撃などでログインを試みることが可能だった。明確な被害は報告されていないが、既に不正なログインが実施され、機密情報が漏えいしている可能性はある。

■コロナウイルスに罹患した患者の個人情報を誤って掲載

新型コロナウイルスに罹患した患者の個人情報をWebページに誤って記載してしまった事例もある。確認された内容は490人分で、その損害賠償額は1,500万円以上にものぼった。今回問題になったのは、公開しない予定だった情報を公開してしまったことで、公開担当者がダブルチェックなどを怠りWebページ上にアップしてしまったことが原因だった。現在、被害者への謝罪が順次進められているが、対応が不適切だとして和解していない被害者も複数存在する。

(図2:コロナ禍特有のセキュリティインシデント事例)

テレワークには適切なセキュリティ対策が必要

2020年4月に政府から発令された緊急事態宣言によって、日本では各社でテレワークの導入が進んだが、準備が不十分な企業は持ち出し用PCやWi-Fiルーターなどのあり合わせの設備でテレワークに対応しなければならなかった。そのため、テレワークの実施が優先されるあまりセキュリティ対策は後回しになることが多く、攻撃者はそのセキュリティの穴を巧みに突いてくる。実際にテレワーク用製品の脆弱性悪用や、Web会議用クラウドサービスで非公開の会議にアクセスできる脆弱性など、コロナ禍特有のセキュリティインシデントも発見された。

ニューノーマル時代のセキュリティ対策においては、ゼロトラストの概念が重要であり、多要素認証やEDRなど、新しい仕組みを取り入れることで、これらのセキュリティインシデントにもある程度対応していける。

自社の直接被害を防ぐだけでなく、取引先企業への波及を防ぎ、自社の信頼を守るためにも、「コロナ禍の今だけ凌ぐ」というセキュリティ対策ではなく、アフターコロナでも継続できるような自社に合わせた適切な対策を取ることが必要だろう。

◎製品名、会社名等は、各社の商標または登録商標です。