- 公開日:2021年07月14日

テレワークのクラウド利用を安全・快適にしたいなら「ゼロトラストネットワーク」

ニューノーマル時代に最適なICT環境とは?

テレワークが普及したニューノーマル社会において、従来セキュリティ対策の主流であったVPNやデータセンターを活用した「境界型セキュリティ」が限界を迎えている。なぜなら、社外からのアクセスが主体となれば、VPNはネットワーク負荷の原因となり、またデータセンターで集約する境界型セキュリティではサイバー攻撃に対処しきれないからだ。

では、テレワークとクラウドが主体となるニューノーマル社会において、最適なICT環境とは何か。今回は、クラウドサービスをより快適かつ安全に利用するための、ゼロトラスト型のネットワーク構築とセキュリティ対策を特集した。

テレワークの2つの課題を解決するゼロトラスト

コロナ禍を経てテレワークが常態化した現在、Web会議やグループウエアなど、クラウドサービスが日常業務の中核を担うようになってきた。その結果、WAN回線の逼迫による通信遅延、クラウド利用の隙をついたサイバー攻撃の脅威といった新たな悩みが浮上してきた。

こうした課題を解決するために昨今普及し始めたのが、ゼロトラストネットワークである。「ゼロトラスト」とは、ユーザーがテレワークやクラウドサービス利用などのインターネット接続を行うたびに、毎回認証することで脅威を防ぐセキュリティ対策の概念だ。ファイアウォールやVPNの内外に関係なく、全てのトラフィックを対象としてチェックする点が「ゼロトラスト(全て信頼しない)」の所以である。

ゼロトラストネットワークは、テレワークが常態化した企業の2つの課題である「通信環境の改善」と「セキュリティ体制の強化」を一挙に解決する最適なソリューションといえる。

テレワーク時の通信遅延に潜む2つの原因

昨今、在宅などでテレワークをする人たちを最も悩ませているのが、通信遅延のトラブルである。例えば、Web会議中に急に動作が不安定になったり、業務で使用するファイルやグループウエアを開くのに時間がかかり過ぎて仕事にならなかったりといった、悩みが多いのではないだろうか。

こうした事態が度重なると、PC業務が頼りのテレワーカーにとってはストレスがたまるだけでなく、業務効率が格段に落ちてしまう。ナローバンドが主流だった時代とは違い、ブロードバンド全盛の今、なぜこのような通信遅延が起きるのだろうか――。

その原因には、主に2つの理由がある。

①パブリック環境面:ISP(インターネットプロバイダー)のWAN回線全体でアクセスが増加して通信帯域が逼迫している。

②プライベート環境面:会社のVPNやプロキシサーバがボトルネックとなって通信遅延が起きている。

いずれの原因も、コロナ禍以後急速に増加したテレワークがもとになって引き起こされている。事実、①の国内WAN回線全体の逼迫については、総務省の定期調査「我が国のインターネットにおけるトラヒックの集計結果」(2020年11月)でも明らかになっている。国内のインターネットによるトラフィックは、緊急事態宣言以後、急激に増加しているのだ。

緊急テレワーク勤務により顕在化した通信環境への不満

緊急事態宣言以後のWAN回線のトラフィック急増が、テレワーク時のクラウド利用に負荷をかけているのは事実だが、多くのテレワーク実施企業で起きている通信遅延は、前述のVPNがボトルネックとなっているケースが大半だ。

コロナ禍以後は、想定数を超える社外からのアクセスが急増し、それだけでネットワーク回線の許容量を超える時間が増えている。さらにVPNの場合、仮想トンネルを使って暗号化されたデータをやり取りしている。この暗号化のレベルが高くなるほどVPNサーバへの負荷は大きくなり、通信速度は低下することになる。

つまり多くの企業のVPNは、通信回線と同時にサーバの負荷が異常に高まった結果、ユーザー1人あたりが利用できる通信帯域がごくわずかとなってしまい、速度の低下を招いているのである。

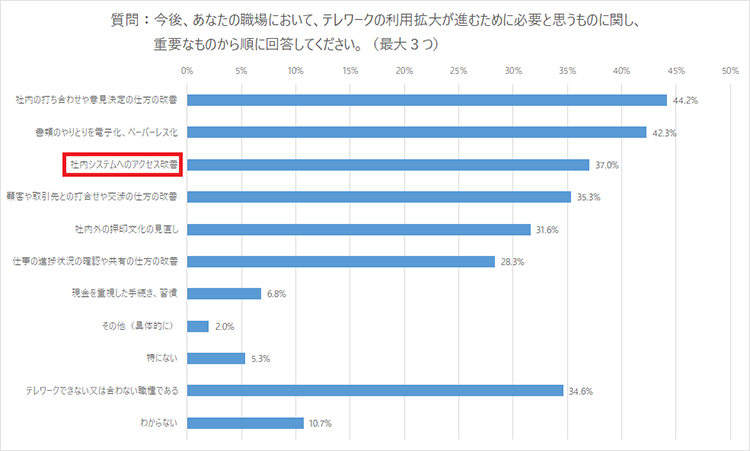

実際、内閣府が行った「新型コロナウイルス感染症の影響下における生活意識・行動の変化に関する調査」(2020年6月)でも、テレワークの利用拡大に必要なものとして、「社内システムへのアクセス改善」が第3位に選択されている。当然のことながらこの中には、通信遅延問題やID認証の煩雑さなどが含まれていると考えられる。

出典:内閣府「新型コロナウイルス感染症の影響下における生活意識・行動の変化に関する調査」(2020年6月)

また、情報通信総合研究所が行った「新型コロナウイルス感染拡大に伴う働き方の変化に関する調査」(2020年5月)でも、緊急テレワーク勤務により顕在化した問題点として、「ネットワークの通信速度が遅い、システムが重い、つながりにくい」と回答した人が50%に上り、全体の2位となっている。

こうした問題を解決するため、大手企業の間では、ハードウエアや通信回線の増強といった改善策が進んでいるが、中堅・中小企業では専用線を新たに調達する予算的な余裕などなく、ISPを変更するぐらいしか対処策はない。

そこで今、コストと時間をかけずに、即効的に課題解決ができる技術として注目を集めているのが、ゼロトラストソリューションのひとつ「SD-WAN」である。

ローカルブレイクアウトで回線逼迫の悩みを解消

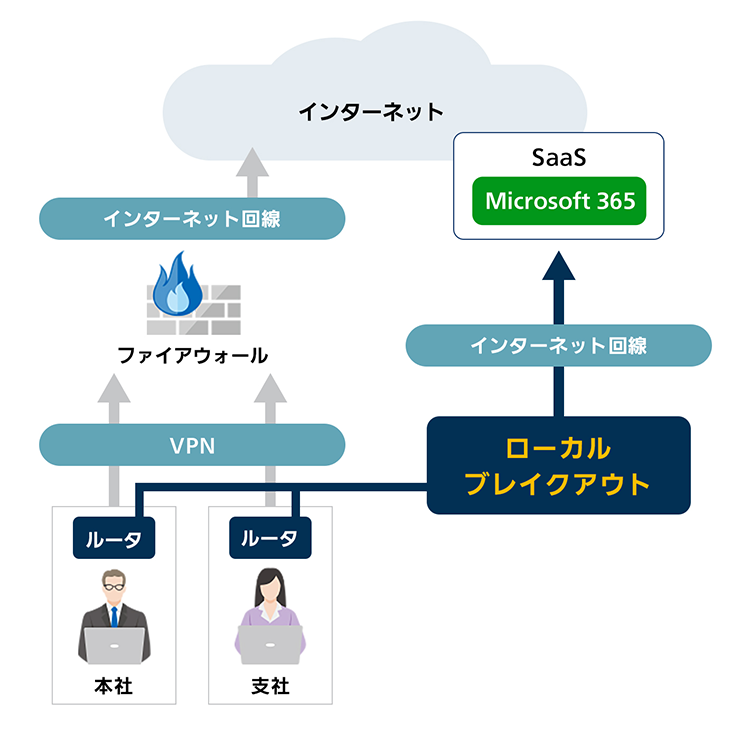

「SD-WAN」とは、「Software Defined-WAN」の略で、ソフトウエアでWANを制御・仮想化することで一元管理し、通信環境を最適化する仕組みのことだ。種々の機能を持つSD-WANだが、中でも最も注目されるのが「ローカルブレイクアウト(Local Break Out:LBO)」である。

LBOとは、特定のクラウドサービス向けの通信については、本社のVPNやデータセンターを通さず、支社・営業所などの各拠点から直接インターネットにアクセスするネットワーク構成のこと。各拠点に設置したルータなどで通信内容を識別し、登録されているクラウドサービス(Microsoft 365やWindows Updateなど)であれば直接インターネット回線へ、それ以外は従来のVPN回線へとトラフィックを振り分けることで、VPNやデータセンターの負荷を低減させることができる。

従来の境界型セキュリティは、企業内のトラフィックを無差別に集約して全てVPNに流していたのだが、LBOの場合は回線の前に監視役のオペレーターがいて、通信の目的を識別し、適切な通信回線に振り分けてくれるイメージである。ネットワーク機器自体にそういった機能はないが、それをソフトウエアで制御しているのがSD-WANということになる。

<ローカルブレイクアウトの仕組み>

VPNによるインターネットへのアクセス増大は、ファイアウォール周辺がボトルネックとなって通信遅延の原因となるのだが、セキュリティが担保された特定のクラウドサービスに限って、クライアント端末から直接アクセスさせることができれば、企業内のネットワーク負荷を分散・軽減させることができる。一方で、一般的なインターネットアクセスについては、従来通りプロキシサーバやUTM(統合脅威管理)を経由することで、これまで通りのセキュリティが維持できる。

LBOは、ルータが設置された支社や営業所といった本社以外の拠点で特に効果が発揮される。無論、全社的にネットワーク負荷が軽減されれば、在宅のテレワーカーにも通信状態の安定という恩恵が行き渡ることになる。

クラウドプロキシで「脱VPN」を目指すソリューションもある

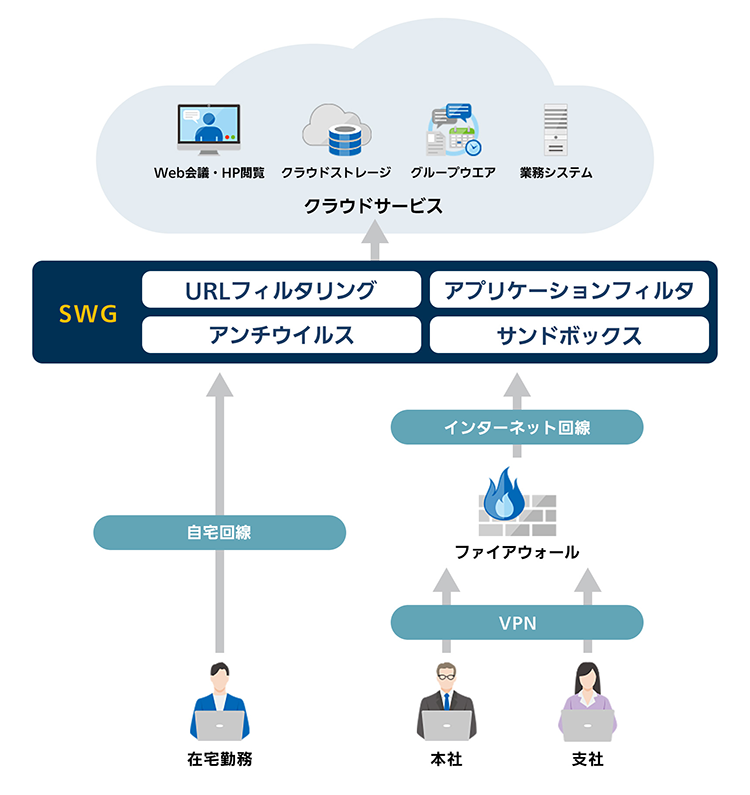

LBOの考え方は、現状のVPNとプロキシサーバを維持しつつ、通信遅延の問題を改善しようというものだが、昨今では「脱VPN」で通信環境の改善とセキュリティの強化を図ろうという取り組みも行われている。それが、クラウド型のプロキシサービス「SWG(Secure Web Gateway)」だ。

SWGには、データセンターのプロキシサーバに搭載されているURLフィルタリング機能をはじめとする種々のセキュリティ機能が搭載されており、テレワークなど社外からのインターネット接続でも通信の安全性を確保してくれる。社外からのアクセスがVPNを通らなくなることで、VPN一極集中を回避でき、トラフィックの集中による通信速度の低下が起こりにくい。

SWGは、ゼロトラストネットワークを提供しているほとんどのベンダーがパッケージ販売しており、主に次の4つの機能を備えている。

◆URLフィルタリング:業務上必要性の低いWebサイトの閲覧を制限・禁止、場合によっては遮断して、マルウエア感染や情報漏洩のリスクを軽減する。

◆アプリケーションフィルタ:業務上必要性の低いアプリケーションの使用を制限・禁止、無許可アプリケーションの使用をブロックして、マルウエア感染や情報漏洩リスクを軽減する。

◆アンチウイルス:PC内に侵入するウイルスの検知・駆除、感染したデータファイルからのウイルスの隔離・駆除。

◆サンドボックス:コンピューター上に仮想環境のサンドボックスを構築して、マルウエアや不正なプログラムを分析。社内システムへの影響を最小化する。

<SWGの仕組み>

自宅のWi-Fiからでも安全・快適にクラウドサービスが利用できるのであれば、SWGに全面的にスイッチすべきと考えがちだが、そう簡単にはいかない。ひとつには、SWGを通ると、送信元IPアドレスが全てクラウドプロキシサービスのグローバルIPアドレスになってしまう難点がある。これだと、クラウドサービスの利用をIPアドレスで制御している企業の場合、アクセスができなくなってしまう。また、ベンダーのシステムに障害が生じたり、情報漏洩などのインシデントが起こるリスクも皆無とはいえない。

こうした面を考慮して、社内と社外でアクセス方法を使い分けるハイブリッド形式を採用している企業もある。社内にいる場合はVPNを、テレワーク時はクラウドプロキシを利用することで使い勝手を実際に比較検討していくのだ。オンプレミスで全てのIT環境を整備していた企業が、クラウド型へと段階的に移行していく場合に、こうした取り組み方は有効である。

テレワーク時代に必須のID管理・認証システム「IDaaS」

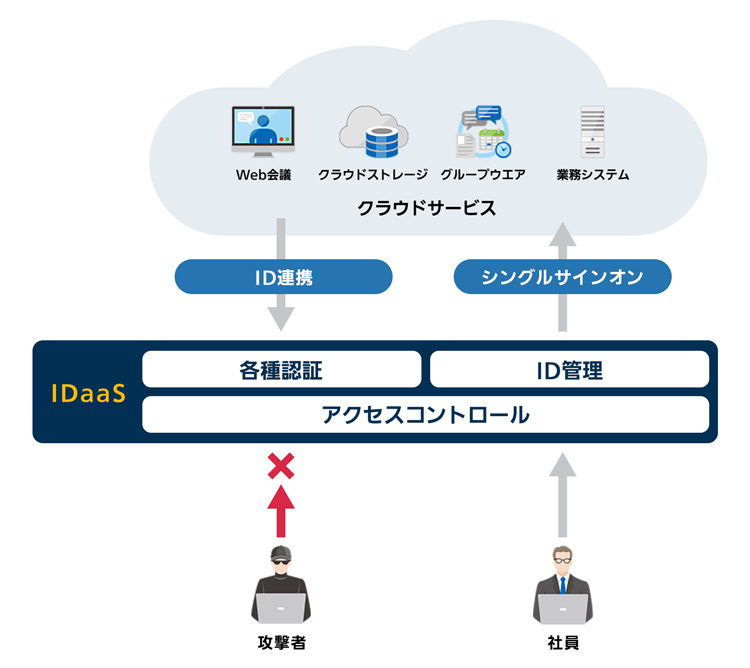

社外からのアクセスが主体となるニューノーマル社会では、従来の「Active Directory」では「ID認証」が万全といえなくなっている。そこで昨今では、ゼロトラストソリューションのひとつ、「IDaaS(Identity as a Service)」を採用する企業が増えている。

「IDaaS」とは、IDやパスワードなどのアカウント認証情報を一元的に管理するクラウド型のサービスのこと。ユーザーは、IDaaSに1回ログインするだけで、事前に登録・連携しているクラウドサービスを全て使えるようになる。これがIDaaSを導入する最大のメリットといえる。

IDaaSには、ログイン時のユーザーの利便性向上、セキュリティリスクの軽減、システム管理者の作業負担軽減などを目的に、基本的に次の機能が搭載されている。

◆ID認証:ログインしようとしているユーザーが、許可されている本人かどうかを確認し、アクセス可能な状態にする。

◆シングルサインオン(SSO):1度のログインで、他の社内システムやクラウドサービスに自動でログインできる仕組み。

◆ID管理・連携:「ID管理」は、ユーザーアカウントの認証情報を管理する機能。「ID連携」はID情報をベースとしてユーザーアカウントの作成や削除、変更などを行う機能。

◆アクセスコントロール:登録された端末や場所などで制御を行い、許可されていないユーザーや社外からのアクセスを拒否することが可能。

◆ログ管理:システム管理者がIDaaSの利用状況を管理画面から確認できる機能。

このように、ログイン時の煩雑さからの解放やセキュリティ強化などのメリットが多いIDaasだが、海外の大手ベンダーから出発したサービスだけに、日本企業にはそぐわないケースもある。導入を検討する際は、現状のICT環境の利用状況を十分に把握し、自社に適合するサービスを選択する必要がある。

<IDaaSの仕組み>

社内と社外がセキュアに融合・共存する新たなネットワークの時代に

在宅勤務などのテレワークが急速に広まり、定着しつつある現在。企業のICT環境も、その変化に適応する進化が求められている。

テレワークとクラウドサービス利用がセットとなるニューノーマル社会では、社内と社外を切り分ける「境界型セキュリティ」ではなく、内と外がセキュアに融合し共存する業務環境が求められる。そのためにも、ゼロトラストの概念に基づいたICT環境づくりを積極的に取り組んでいきたい。

◎製品名、会社名等は、各社の商標または登録商標です。