- 公開日:2026年02月20日

脆弱性とは?企業が押さえておくべきセキュリティリスクと対策を解説

サイバー攻撃の手口が巧妙化するなか、企業のセキュリティ対策において「脆弱性」への対応は欠かせないテーマとなっています。脆弱性を放置したままシステムを運用すると、不正アクセスや情報漏えい、ランサムウェア感染など、事業継続に関わる深刻な被害を招く恐れがあります。

本記事では、脆弱性の基本的な意味から、VPN機器やOS、Webアプリケーションなど企業システムの各構成要素に潜むリスク、実際に発生したセキュリティ事故の事例、具体的な対策を解説します。

脆弱性とは

脆弱性(ぜいじゃくせい)とは、OSやソフトウェア、ネットワーク機器などに存在するセキュリティ上の欠陥のことです。プログラムの不具合や設計上のミスが原因で発生し、攻撃者に悪用されると、不正アクセスや情報漏えい、マルウェア感染といった重大なセキュリティ事故を引き起こす可能性があります。

脆弱性が存在するシステムを運用していると、攻撃者に狙われる可能性が高まります。特に、インターネットからアクセスできるシステムでは、脆弱性が攻撃の起点となるケースもあります。

また、脆弱性は完全になくすことが難しいという特性があります。新たな脆弱性は日々発見されており、一度対策を講じても、それで終わりとは限りません。そのため、最新の情報を収集し、継続的に対策を行うことが重要です。

企業におけるIT・ICTの脆弱性とは

今日のITシステムにおいて、脆弱性対策の対象は単なるサーバ内部に留まりません。外部との境界線である「VPN機器」、システムを動かす基盤の「OS・ミドルウェア」、ユーザーが直接操作する「Webアプリケーション」、そして近年利用が急増している「クラウドサービス」が、サイバー攻撃の主要な入口や標的となりやすい箇所です。

これらは、企業システムを「境界」「基盤」「ユーザーが操作する機能」「運用形態」という異なる観点で切り分けたものであり、それぞれで想定される脆弱性の種類や管理の考え方が異なります。抜け漏れのない防御を実現するために、自社のシステム構成を「4つの主要な領域」に分けて網羅的に把握することが重要です。それぞれの特徴と、潜んでいるリスクについて紹介します。

VPN機器

テレワークの普及に伴い、VPN機器は社外から社内ネットワークへ接続するための手段として、多くの企業で利用されています。しかし、外部から社内ネットワークに接続する仕組み上、インターネットからアクセス可能な状態で運用されていることが多いため、攻撃者に狙われやすいポイントの一つとなっています。

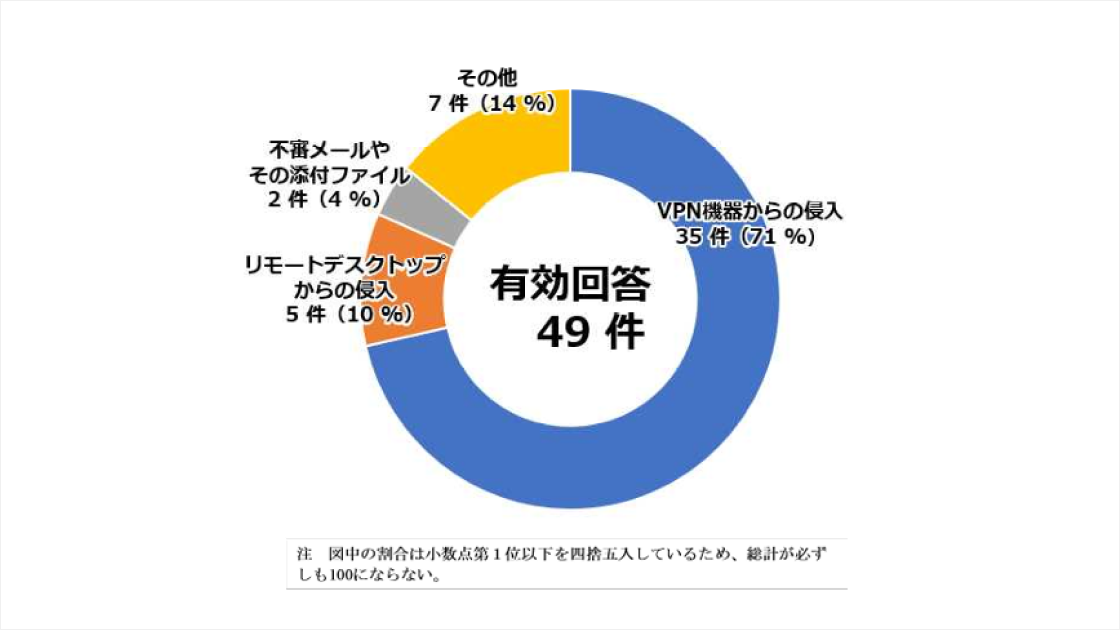

警察庁は、企業・団体等におけるランサムウェア被害の実態を把握するため、被害を受けた企業・団体等(103件)を対象にアンケート調査を実施しました。この調査によると、感染経路は「VPN機器からの侵入」が71%と最も多く、テレワーク等に利用される機器の脆弱性や強度の弱い認証情報等を利用して侵入したと考えられるものが約8割を占めています。

出典:警察庁「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」(※出典資料では小数点第1位以下を四捨五入)

VPN機器の脆弱性を放置すると、攻撃者に社内ネットワークへの侵入口を与えてしまい、結果として機密情報の窃取やランサムウェア感染といった深刻な被害につながるおそれがあります。そのため、早期の把握と対応が重要です。

OS・ミドルウェア

OSやミドルウェアは、業務システムの土台となる重要な基盤です。これらは定期的に更新プログラムが提供され、脆弱性が発見されるたびに修正されています。しかし、ソフトウェアにはサポート期間が設定されており、サポートが終了すると、その後新たな脆弱性が見つかっても原則として修正されません。

特に注意が必要なのは、他のシステムに同梱・組み込まれているソフトウェアです。単体で導入したものと異なり、存在自体を把握しにくく、サポート終了に気づかないまま運用を続けてしまうケースがあります。

サポートが終了したOS・ミドルウェアを放置すると、攻撃者に脆弱性を悪用され、不正侵入や情報漏えい、システム停止といった深刻な被害を招くリスクが高まります。

Webアプリケーション

Webアプリケーションの脆弱性とは、プログラムの不備や設定ミス、更新不足などにより生じるセキュリティ上の弱点です。放置すると攻撃を受けやすくなり、情報漏えいやデータ改ざんなど、事業継続に影響する深刻な被害を招く恐れがあります。

代表的な攻撃手法には、悪意あるスクリプトを埋め込む「クロスサイトスクリプティング」や、データベースを不正に操作する「SQLインジェクション」などがあります。これらは広く知られた手口ですが、基本的な対策が講じられていない場合は悪用される可能性があります。

Webアプリケーションの脆弱性は、気づきにくい更新不足やわずかな設定の不備でも発生します。また、設計や実装時点で想定しなかった使われ方や古いコンテンツが攻撃の糸口になることもあるため、定期的な診断の実施や管理体制の見直しが重要です。

クラウドサービス

クラウドサービスは、事業者側が堅牢な基盤を提供している一方で、利用者側の設定や運用によってリスクの大きさが左右されます。インターネット経由で利用する特性上、設定不備や管理不足があると、不正アクセスや情報漏えい、データ消失など多様なリスクにつながる可能性があります。また、組織の承認を得ていないクラウド利用(シャドーIT)も、管理の目が届かないことでリスクを高める要因となります。

特に注意すべきは、ログイン情報の管理です。IDやパスワードの流出・権限設定の不備があると、攻撃者に侵入を許し、顧客情報や機密データの漏えいにつながる恐れがあります。そのため、データの暗号化や多要素認証、アクセス制限、バックアップといった基本対策を、利用状況に応じて適切に運用することが欠かせません。

クラウドサービスは利便性が高い分、設定不備や管理不足が直接リスクにつながります。導入時だけでなく、利用範囲の拡大や組織変更にあわせて定期的に運用体制を見直し、セキュリティ設定を適切に維持することが重要です。

クラウドサービスについては以下の記事でさらに詳しく解説しています。

関連記事:クラウドサービスとは?概要やメリット・デメリットをわかりやすく解説

脆弱性がもたらす企業への影響

脆弱性を放置したままシステムを運用すると、企業はさまざまな被害を受けるリスクにさらされます。ここでは、脆弱性が企業にもたらす代表的な影響について解説します。

マルウェア・ランサムウェアへの感染

脆弱性が悪用された場合に起こり得る被害の一つとして、マルウェアやランサムウェアへの感染が挙げられます。感染すると、業務停止やデータの暗号化などの深刻な被害につながるおそれがあり、復旧には感染端末の隔離、マルウェアの除去、システムの再構築などに多くの時間と費用がかかる可能性があります。

また、近年はデータを暗号化するだけでなく、事前にデータを窃取したうえで「対価を支払わなければ公開する」と脅迫する「二重恐喝(ダブルエクストーション)」の手口が多く確認されています。暗号化への対応に加えて情報公開リスクへの対応も迫られ、復旧や判断が複雑化・長期化するおそれがあります。

不正アクセスと情報漏えい

脆弱性を悪用された被害の中でも、特に深刻なのが不正アクセスによる情報漏えいです。攻撃者に企業システムへの侵入を許すと、機密情報や個人情報が外部に流出し、重大なインシデントへと発展しかねません。

情報漏えいが発生すると、原因調査、影響範囲の確認、関係者への連絡、問い合わせ対応、システム復旧などが必要になり、対応コストが膨らみやすくなります。取引先対応や対外説明の負担も増え、企業の信用に影響を及ぼすおそれがあります。

また、法的責任も見過ごせません。個人情報保護法やGDPRなどの規制に違反した場合、行政処分や制裁金を科される可能性があります。加えて、技術情報や戦略資料の漏えいは企業の競争力を失わせ、長期的な成長にも影響を及ぼすリスクがあります。

業務・システムの停止

脆弱性を突かれてシステムが停止すると、生産・受発注・物流・決済など企業活動の根幹に影響が及ぶ可能性があります。被害は自社だけにとどまらず、サプライチェーン全体の遅延や停止に発展し、取引先に迷惑をかける事態になりかねません。

復旧には原因調査やシステム復旧、再発防止に加え、アウトソーシングなどの外部支援が必要になることもあり、コストが大きく膨らむ可能性があります。事業中断が長引けば、収益面にも影響が及びます。加えて、長期化すれば顧客離れなどの目に見えにくい損失も無視できません。

ここで見てきたいずれのケースにおいても、状況によっては損害賠償などの対応が必要になるほか、風評被害・ブランドイメージの低下といった無形の損害につながるおそれがあります。単なるシステムトラブルではなく、経営判断を要する「経営リスク」として捉え、平時から備えることが重要です。

脆弱性を狙ったセキュリティ事故の事例

脆弱性を悪用したサイバー攻撃は、業種や企業規模を問わず発生しています。ここでは、実際に国内で起きたセキュリティ事故の事例を紹介します。

事例1|医療機関で発生したランサムウェア被害

ある医療機関では不正アクセスを受け、ランサムウェア(身代金要求型マルウェア)に感染し、電子カルテなどの重要システムが暗号化されて長期間利用できなくなる被害が発生しました。

外部から侵入された原因は一つに特定されていませんが、使用していたVPN機器に脆弱性が残されていたことが指摘されています。

また、被害が拡大した要因には、VPN機器の脆弱性未対応に加え、推測されやすいパスワードの使い回しや、一般職員に必要以上の権限が付与されていたことがありました。また、外部と切り離されたネットワークという安心感から、システムの更新が長期間行われていなかったことも一因と考えられています。

事例2|製造業企業で発生した不正アクセス被害

ある製造業企業では、子会社が使用していたリモート接続機器の脆弱性をきっかけに外部から不正アクセスを受けました。その結果、サーバやパソコン端末の一部で、ランサムウェアによりデータが暗号化され、システム停止などの被害が発生しました。

被害の原因としては、リモート接続機器の脆弱性への対応が不十分だったことに加え、子会社と親会社間でネットワークが接続されており、侵入後の影響が親会社へ広がりやすい構造だったことが挙げられます。

この攻撃により、グループ全体に深刻な影響が及びました。さらに、システムが停止したことで取引先企業の業務にも影響が波及し、サプライチェーン全体へ被害が拡大する結果となりました。

企業が取り組むべき脆弱性対策とは

ここまで、脆弱性によって発生する被害や実際に発生した事象について紹介しましたが、企業はどのような対策を講じるべきでしょうか。ここでは、脆弱性対策に有効な4つの方法を紹介します。

セキュリティパッチの適用

脆弱性対策の基本となるのが、セキュリティパッチの適用です。セキュリティパッチとは、ソフトウェアの脆弱性や不具合を修正するために開発元が提供する更新プログラムで、攻撃者に悪用される前に弱点を塞ぐ役割を持っています。重大な脆弱性が見つかった場合は、通常の更新スケジュールとは別に緊急パッチが配布されることもあります。

パッチが適用されていない状態は、攻撃者に「既知の弱点」をさらしているのと同じです。脆弱性が公表されると、それを狙った攻撃がすぐに始まることも珍しくありません。

更新忘れや検証の遅れは被害に直結する恐れがあるため、定期的なチェックと計画的な適用体制を整えておくことが大切です。

脆弱性情報の収集

効果的な脆弱性対策には、最新の脆弱性情報を収集することも欠かせません。日々新たな脆弱性が発見され、攻撃手法も巧妙化しているため、常に最新の情報を入手し、迅速に対応することが重要です。

情報収集の際は、信頼できる複数の情報源を活用することをおすすめします。具体的には、IPA(独立行政法人 情報処理推進機構)やJPCERT/CC(一般社団法人JPCERT コーディネーションセンター)などのセキュリティ関連組織、国内外の脆弱性データベース、ソフトウェアやハードウェアベンダーが発信する情報などが挙げられます。セキュリティ有識者のブログやSNSも参考になります。

また、脆弱性情報を自動で収集するツールを活用するのも効果的です。自社で使用しているソフトウェアを登録しておけば、海外の情報も含めて幅広く収集することが可能です。複数の情報源を組み合わせることで、網羅的かつ効率的に情報の収集ができます。

セキュリティツールの導入

脆弱性が見つかってもすぐに修正できない場合は、セキュリティツールを活用することで、修正完了までの期間にあるリスクを軽減できます。

代表的なツールとして、まずWAF(Web Application Firewall:Webアプリケーションファイアウォール)があります。WAFはWebアプリケーションへの不正な通信を検知・遮断する仕組みで、いわば「盾」の役割を果たします。また、エンドポイントセキュリティはパソコンやサーバを保護し、侵入の防止に加えて、侵入後の被害拡大を抑える役割を担います。さらに、パッチ管理ツールを使用することで、OSやソフトウェアの更新を計画的に進めやすくなり、適用漏れの防止にもつながります。

これらのツールは、脆弱性そのものを解消するものではありませんが、複数の対策を組み合わせることで、攻撃を受けた場合の影響を抑えることができます。そのため、ツールの導入とあわせて、修正対応や設定の見直しを継続的に行うことが重要です。

脆弱性診断の実施

脆弱性診断は、ネットワークやシステム、Webアプリケーションなどに潜む弱点や設定ミスを洗い出すセキュリティ検査のことです。専用ツールによる自動スキャンで、CVE(Common Vulnerabilities and Exposures:共通脆弱性識別子)などの既知の脆弱性を確認するほか、手動診断ではツールだけでは見つけにくい複雑な設定不備や設計上の弱点も発見でき、システムの安全性を可視化できます。

診断後は、見つかった脆弱性の深刻度を評価し、修正すべき箇所と対応の優先順位を明確にします。これにより、攻撃者に狙われやすい入口を早期に塞ぎ、セキュリティ事故の予防につなげられます。

脆弱性診断は一度実施すれば終わりではありません。ソフトウェアの更新やシステム構成の変更によって新たな弱点が生じる可能性があるため、定期的かつ継続的に実施することが望まれます。

まとめ

本記事では、脆弱性の基本的な意味から、企業が注意すべきIT領域ごとのリスク、実際に発生したセキュリティ事故の事例、具体的な対策について解説しました。

脆弱性は、VPN機器やOS・ミドルウェア、Webアプリケーション、クラウドサービスなど、企業のITシステムのあらゆる領域に存在します。放置すれば、マルウェア感染や情報漏えい、業務停止といった深刻な被害につながりかねません。セキュリティパッチの適用や脆弱性情報の収集、セキュリティツールの導入、定期的な脆弱性診断など、基本的な対策を継続的に実施することが重要です。

オプテージでは、独自に作成した無料の簡易セキュリティ診断「サイバーセキュリティ自己診断」を提供しています。現在のセキュリティ対策を自己評価することで、対応状況や今後の取り組みの整理に役立ちます。質問は20問と簡潔で、診断結果もメールですぐに届きますので、ぜひお気軽にお試しください。

サイバーセキュリティについてお悩みのことがありましたら、オプテージまでお気軽にご相談ください。

◎製品名、会社名等は、各社の商標または登録商標です。