-

お問い合わせ

資料請求 -

受付時間:9:00~17:00 0120-944-345

0120-944-345

(土・日・祝日・12/29~1/3、5/1除く)

ニフクラ for OPTAGE

ニフクラ for OPTAGE 概要

概要

『ニフクラ for OPTAGE』は、仮想化されたサーバリソースを必要なときに必要な分だけ、オンデマンドで借りられる、「パブリック型クラウドコンピューティングサービス」です。

電気通信事業者として、通信回線からサーバ管理まで、クラウド時代のビジネス環境を万全の体制でバックアップします。

信頼性の高いネットワーク環境と合わせてワンストップでご提供

電気通信事業者としてのノウハウ・スケールメリットを活かしたオプテージのサービスで、クラウド時代のビジネスをトータルでサポートします。

豊富な実績が裏付ける任せて安心なクラウドサービス

医療分野に特化した、高セキュアな『医療クラウド』などの豊富な実績に基づく運営技術で、安心・安全なクラウドサービスをご提供します。

国内複数の堅牢なデータセンター

「強固なセキュリティ対策」「システムの二重化」「24時間365日の監視体制」「耐震性」を備える複数データセンターで万一の場合もお客さまのシステム・データをお守りします。

安心の24時間365日保守対応

24時間365日の保守窓口を用意しております。障害発生時には弊社からメールでお知らせします。

閉域網とのダイレクト接続による万全なセキュリティ

VPN・ネットワークエクスチェンジサービスのご利用により、お客さま環境と『ニフクラ for OPTAGE』を閉域接続することで、高セキュアでかつ安定した接続環境でのご利用が可能となります。

ハイブリッドクラウドの実現

データセンターのお客さまラックと『ニフクラ for OPTAGE』をLANで直接接続可能。仮想サーバと物理サーバを組み合わせたハイブリッド構成を実現します。

完全な冗長構成

システム構成コンポーネントは、単一ポイントが存在しません。完全な冗長化により、メンテナンス時も、原則無停止で作業を行うことができます。

自動フェイルオーバーの標準実装

万一、お客さまサーバが稼働している物理サーバで障害が発生した場合、約5分以内に別物理サーバへ自動的に切り替わり、再起動されます。自動フェイルオーバーが発生した際はお客さまのコントロールパネルに通知が表示されます。

99.99%の品質を保証(SLA)

『ニフクラ for OPTAGE』におけるサービス品質の水準を「月間のサーバ稼働率99.99%以上」と定め、これを保証します。

- (注)『ニフクラ for OPTAGE』が定めるSLAの詳細はサービス利用規約をご確認ください。利用規約はこちら

高負荷への対策

サーバ負荷が高まった場合にも、『ニフクラ for OPTAGE』内部で自動的にリソースが再配置されるので、負荷障害を未然に防ぐことができます。

特長

POINT 1

オンデマンド性

- 5分以内にサーバを準備

- ロードバランサーやディスク追加も約5分

- Web上のコントロールパネルからサーバ準備などの操作はすべてオンデマンドで対応可能

- リードタイムを気にせず、無駄なくリソースを利用できます。

サーバ準備、スペック変更、ディスク追加・削除もすべてWeb上で操作可能なため、約5分のリアルタイムな対応が可能です。サーバタイプはコントロールパネル内で、サーバ起動時に自由に変更することが可能です。

POINT 2

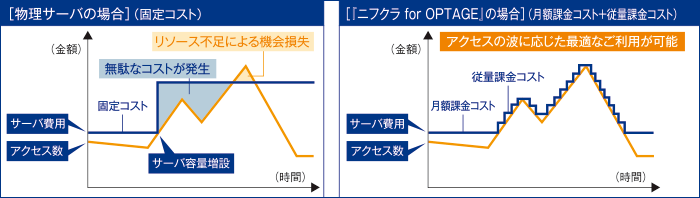

初期費用無料・従量課金

- 初期費用無料・従量課金※11時間4円からご利用可能

- ネットワーク転送料が最大10TB/月まで無料※2

- (※1)月額課金の選択・変更も可能。

- (※2)北米リージョンは対象外となります。

- (注)作成したサーバを削除されない場合、停止時の料金(3円/時~)がかかります。

POINT 3

サーバの伸縮が可能

- サーバのスペック変更や追加、削除などもWeb上のコントロールパネルで簡単操作できます。

- アクセスの波に合わせてリソースの規模を最適化でき、インフラコストが変動費になります。

POINT 4

容易なシステム連携(API)

- API※を利用し、お客さまの運用要件に見合ったサーバ管理アプリケーションを開発することで、運用負荷を軽減します。

- (※)Application Program Interface

POINT 5

安心の品質

- あらゆる災害に備えた堅牢なファシリティと厳重なセキュリティ対策が施された高信頼データセンターにて、『ニフクラ for OPTAGE』は運用されています。

- データセンター地域に加えて、サーバ群もお客さまで自由に選択可能。

- 実際にサービスで利用するシステムと、DR(ディザスタリカバリ)対策用のシステムを物理的に隔離することで、より信頼度の高いDR対策が実現できます。

仕様・機能

お客さまの用途に合わせてプランやオプションを柔軟に選択でき、ベストな環境を構築することができます。

- (注)『ニフクラ for OPTAGE』では一部未提供サービスがございます。詳細はサービス利用規約をご確認ください。利用規約はこちら

お問い合わせ

何かご質問などがございましたら、お気軽にお問い合わせください。

-

お電話でのお問い合わせ

受付時間:9:00~17:00

(土日・祝日・12/29~1/3、5/1除く) -

フォームでのお問い合わせ