- 公開日:2021年03月10日

Withコロナ時代、活用広まるIoTの知っておくべきセキュリティリスク

コロナ禍でさらに期待が高まるIoT

昨今はコロナウイルスが世界に蔓延し、日本では2021年1月7日に政府が二度目の緊急事態宣言を出すなど「Withコロナ」と呼ばれる状態が色濃くなっている。しかし、そのような状況下でもIoT普及の勢いは衰えていない。総務省が発行している「令和2年版 情報通信白書」によれば、世界のIoTデバイス数は2019年の時点で253.5億台が展開されており、2022年には約100億台増の348.3億台に達すると見込まれている。コロナ禍で、日本でもテレワークと相まったオフィス周りの活用などで普及をみせている状況だ。

具体的には、以下のような取り組みの事例が確認されている。

・資材や消耗品の減少を重量センサーで検知し、一定量を下回ったら自動発注

・オフィスの在室人数を人感センサーで検知し、出勤率をリアルタイムで把握。出勤可否の目安とする

・RPA(Robotic Process Automation)とIoT機器を連携させ、手書き書類のデータ化を実施

・換気を促すためにCO2センサーを使って濃度が高くなったらアラートを出すシステム

・三密を回避するためにセンサーカメラを使って構内の人数を管理し、三密状態を検出したらサイネージなどで入場制限

IoTを活用することで従業員によるチェックなどの業務負荷を減らし、必要最小限の出勤でも業務を遂行できるようになる。

IoTセキュリティリスクの脅威を知る

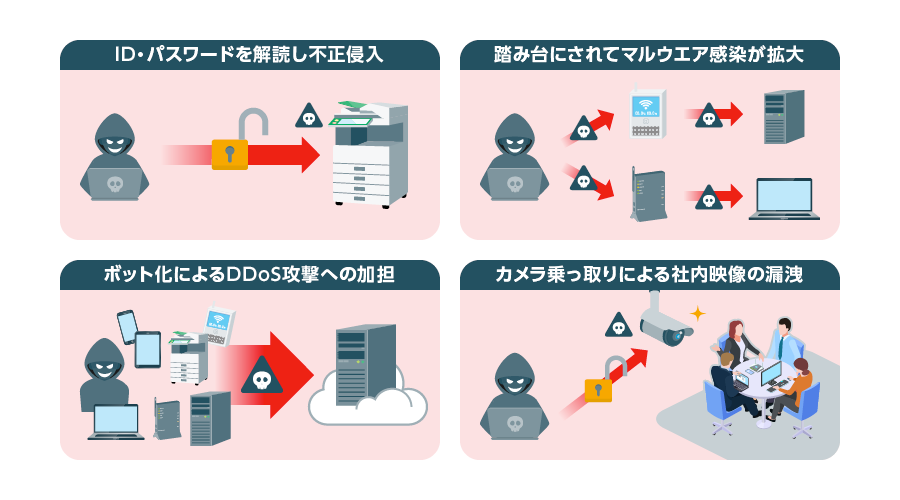

IoT機器を導入して実現するオフィスのスマート化には多くのメリットがあるが、一方で安易な導入はセキュリティホールにもなりかねない。IoT機器もコンピューターであるため、インターネットに接続して使用すれば、当然サイバー攻撃の対象となる。IoT機器にマルウエアなどが感染すると、以下のようなリスクが懸念される。

・IDとパスワードをツールなどで解読され、不正侵入されて機密データを奪われる

・踏み台にされ、社内の他のサーバやパソコンへ感染が拡大する

・ボットとなりDDoS攻撃への加担や不正アクセスほう助

・ネットワークカメラが乗っ取られ、社内の映像を覗き見られる

サーバやパソコンなどと違い、IoT機器は頻繁に確認されるものではない。特に各種センサーなどは、一度設置すれば電池切れや故障が発生するまでは放置されてしまうことがほとんどだろう。そのため、攻撃を受けている事実が発覚するまでに時間を要することがあり、被害も拡大しやすい。

(図1)IoTにはさまざまなセキュリティ脅威が存在する

実際に、インターネットから簡単にアクセスできてしまうカメラの映像が公開されているサイトが存在する。このサイトにアクセスすると、アクセスされているカメラの映像を簡単に覗き見ることができてしまう。当該サイトの公開カメラ数では、2021年1月現在、日本は第一位のアメリカの3,735カ所に次いで第二位の公開数となっており、1,449カ所のカメラの映像が掲載されてしまっている。

これらのカメラは、おそらく工場出荷時からデフォルトのパスワードを変更していないことや、簡単なパスワードを設定してしまっていることで、外部からのアクセスを許してしまっている状況だろう。ネットワークカメラは安易な設置をせず、止むを得ず設置する場合は複雑なパスワードを設定し、不正なアクセスを排除できるよう対策すべきだ。アクセスログの記録機能があるカメラならば、定期的に不正なアクセスがないかもチェックできる。2018年の4月~5月には、実際に日本国内の複数の地方公共団体で、河川監視カメラなどが不正アクセスを受け、「I'm Hacked. bye2」というメッセージが映像に表示されることもあったため、同様の事態が発生しないように注意を払いたい。

IoT機器への大規模なDDoS攻撃で知られているのは、マルウエア「Mirai」だ。2016年9月に、とあるセキュリティジャーナリストのWebサイトも被害にあっている。その際には18万台ものボット化したIoTデバイスから対象のWebサイトに対して攻撃が仕掛けられており、その通信量は約620Gbpsという膨大なものだった。2016年9月末のMiraiソースコード公開以降は、その活動は徐々に沈静化しているものの、Miraiの亜種は未だに各種ネットワーク内で見つかっているのが現状だ。

その他にも、2020年6月18日にJVN(Japan Vulnerability Notes)から「Treck製 IPスタックに複数の脆弱性」のリリースがあった。IPスタックとは、組み込み機器のEthernetでTCP/IPを使うためのソフトウエアモジュールで、IoT機器では多くのソフトウエアで実装されていた。このリリースは、イスラエルのサイバーセキュリティ企業JSOFから報告された脆弱性で「Ripple20」と呼ばれている。Ripple20には19件の脆弱性が含まれているが、例えばそのうちの一つの脆弱性が攻撃者に利用されると、デバイスの動作変更や、プリンターからデータを窃取できるといった可能性が出てくる。このTreck社のソフトウエアは、世界中のさまざまな製品に直接もしくは間接的に利用されているため、非常に影響範囲が大きくなった。

また、「さまざまなBluetooth 実装に複数の脆弱性」のリリースも大きな問題となっている。この脆弱性を突くと、対象のIoT機器を自由に遠隔操作できる可能性がある。Bluetooth機器を操作するにはペアリングという動作が必要になるのだが、このペアリングなしでも遠隔操作ができてしまう。ネットワークカメラを乗っ取っての画像撮影や、スマートフォンの連絡先リストにアクセスすることなども可能だ。この脆弱性は、「BlueBorne」と呼ばれており、アメリカのセキュリティ企業Armis Labsから報告された。BlueBorneという名前は、Bluetooth とAirborne(空中拡散)を組み合わせた造語で、Bluetoothを通して拡散されていく様から名づけられた。Bluetoothはビジネス用途をはじめとして、スマートフォンとヘッドフォンの接続など、身近な場面にも用いられているため、世界で50億台を超えるデバイスがその影響にさらされるといわれている。IoT機器は数が多いため、このような脆弱性が見つかると影響範囲は広くなってしまう。

安全にIoTシステムを運用するには

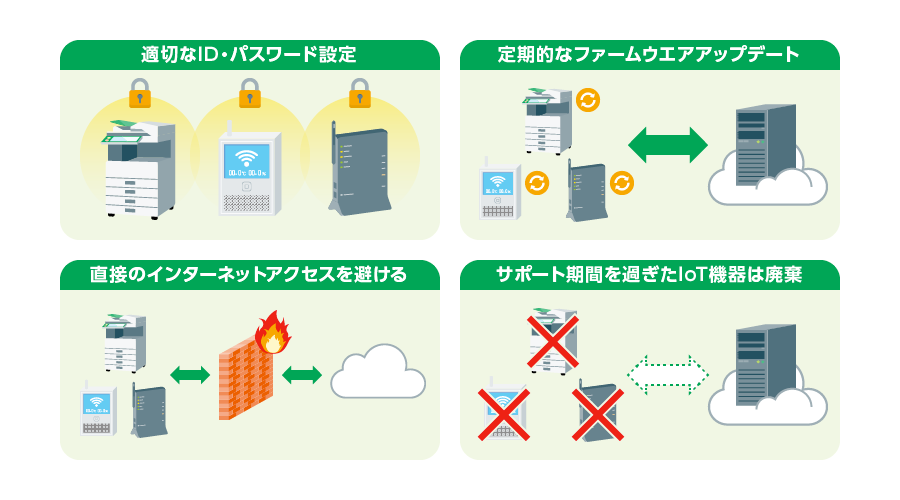

ここまでIoTシステムのセキュリティ脅威について見てきたが、これらの脅威に対抗するにはセキュリティ対策を着実に実行していく必要がある。どの内容も目新しいものではなく、今までに存在していた対策方法だ。

・デフォルトのIDとパスワードで運用せず、パスワードの使いまわしを避け、サービスごとに異なるパスワードを設定する。

・ファームウエアのアップデートを定期的に実施して、最新の状態に保つ。WindowsなどOSの脆弱性修正にはセキュリティ修正適用などが必要なように、IoT機器もファームウエアのアップデートが必要

・直接インターネットには接続しない。必ず社内システムのアクセス制御されたファイアウォールやルーターを通す

・IoT機器にもサポート期間があるため、サポート期間を過ぎた機器は廃棄。設置したまま忘れさられた野良IoT機器である「サイバーデブリ」を発生させないよう注意が必要

基本的なセキュリティ対策内容を組み合わせることで、新しい脅威に対してもリスクを低減していけるため、着実な対応を心掛けたい。

(図2)IoTシステムのセキュリティ対策

IoT機器のセキュリティリスクを把握しWithコロナ時代を乗り切る

コロナ禍において緊急事態宣言が発令されるなど、昨今の社会は大きく変化した。Withコロナ時代においては、普段の業務対応はテレワークの活用を余儀なくされるが、IoT機器の普及によってテレワークにも対応した新しい仕組みの構築が期待されている。

しかしながら、IoT機器は小さくてもコンピューターであり、インターネットに接続する以上はセキュリティリスクにさらされてしまう。そのため、定期的にファームアップするなど、セキュリティリスクに対する着実な対策が必要となる。

可能な限りのセキュリティ対策を実施し、IoTをうまく活用してWithコロナ時代を乗り切っていきたい。

◎製品名、会社名等は、各社の商標または登録商標です。