- 公開日:2022年06月08日

「情報セキュリティ脅威」の最新動向、有効な対策ポイントはこの2点!

「情報セキュリティ10大脅威」をもとに振り返るサイバー攻撃の変遷

近年、急増したテレワークやクラウドサービスの利用を狙い、サイバー攻撃は日々新たな手法が生み出され、巧妙かつ高度になっている。企業はもちろんテレワーカーも、常に未知のサイバー攻撃の脅威にさらされていると心得ておくことが重要である。そこで今回は、サイバー攻撃の歴史的変遷を振り返りつつ、情報セキュリティ脅威の最新動向と効果的な防衛対策を紹介する。

本記事では、国内における情報セキュリティ脅威の変遷を、独立行政法人情報処理推進機構(IPA)のレポート「情報セキュリティ10大脅威」(組織編)をもとに振り返ってみたい。

同レポートは、IPAが2006年から発行しているもので、その年に発生した社会的に影響が大きかったと考えられる情報セキュリティの事案から候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約150名のメンバーからなる選考会が、審議・投票を行い決定したものをまとめている。最新の2022年版(2022年3月29日公開)は、IPAホームページからダウンロードできる。

また、IPAは2019年に、「"情報セキュリティ10大脅威"14年のランキングを分析 ~サイバーセキュリティ脅威の変遷~」と題したレポートを発表しているので、まずはそれをもとにサイバー攻撃の移り変わりを概観し、サイバー攻撃の手法を紹介していく。

◎社会問題となったWinny事件

2005年から2009年のランキングで、まず初めに歴史的に有名なインシデントとしてIPAが取り上げているのは、「Winny(ウィニー)」による情報漏えい事件である。これは、P2P(Peer to Peer)技術を応用したファイル共有ソフトWinnyに潜んだ暴露ウイルスにより、ネットワーク上に流出した個人や企業の情報が、次々に拡散される事件が多発したものである。社会問題としても大きく注目されたが、Winnyは、自己責任でインストールしたソフトウエアからウイルス感染を引き起こしているだけに、脆弱性を悪用した攻撃であると同時に「内部要因による情報漏えい」の典型ともいえる。

◎Webサイトを改ざんするGumblar攻撃

2009年から被害が拡大し2011年あたりまで続いたのが、Webサイトの閲覧者をマルウエア感染させる「Gumblar(ガンブラー)」と呼ばれる攻撃手法である。Gumblarは、Webサイトに不正侵入してサイトを改ざんし、クライアントソフトウエアのセキュリティの弱さを悪用してサイト閲覧者にウイルスを感染させるという、「脆弱性」に起因した代表例である。

◎スマートフォンに特化したサイバー攻撃

2010年以降から始まった新たな脅威が、スマートフォンを狙ったサイバー攻撃である。不正アプリをインストールさせてマルウエアに感染させ、情報を抜き盗ったりフィッシングサイトに誘導したりといった不正を行う。スマートフォンはセキュリティに関心の薄い一般ユーザーが圧倒的多数であり、サイバー犯罪のターゲットは昔とは比較できないほど広大になったといえる。

◎インターネットバンキングを狙うMITB攻撃

2012年からは、インターネットバンキングを狙った新たな手法「MITB(Man in the Browser)攻撃」による被害が始まった。MITB攻撃は、PCをマルウエアに感染させて操るもので、ユーザーがインターネットバンキングへのアクセスに用いるWebブラウザを秘密裏に乗っ取ることができる。アカウント情報が盗まれるのはもちろん、ユーザーが正常に操作しているつもりでも、ブラウザ上の送金情報が知らぬ間に書き換えられ、攻撃者の口座に不正送金させられてしまう。

日本では2012年10月以降、多くの金融機関で被害が確認されており、被害額は2017年まで増加を続けた。大手都市銀行がセキュリティ対策を強化しはじめると、MITBによる攻撃対象は、都銀→地銀→信用金庫とターゲットを移していき、金融業界全体でセキュリティが強固になると、最後は個人を標的にするようになった。IPAのレポートでも、2018年にインターネットバンキングの被害額は急減したものの、逆に個人を狙ったクレジットカード不正利用の被害が急増している。

◎ランサムウエアを使った詐欺・恐喝

2015年からランクインしたのが、ランサムウエアによる被害である。ランサムウエアは身代金要求型の不正プログラムで、感染するとPC端末やサーバに保存されているデータが暗号化され使えなくなる。攻撃者は、データを復旧する対価として金銭(身代金)を要求するのだが、身元を隠しやすい仮想通貨なので追跡はほぼ不可能。

近年では、データの暗号化のみならず、データを窃取した上で、「対価を支払わなければデータを公開する」といった脅迫を行う、二重恐喝(ダブルエクストーション)という手口も確認されている。まさに、デジタル社会を象徴する身代金犯罪といえる。

◎個人や企業を騙すメール詐欺

同じく2015年からは、特定の個人や企業を騙す標的型攻撃が増加している。企業をターゲットにした脅威としては、海外の取引先や自社役員などになりすまして偽の電子メールを送り、入金を促す「ビジネスメール詐欺」が登場。世界中で猛威を振るっており、日本国内でも高額な被害が確認されている。

一方、個人向けの脅威としては、偽警告によるインターネット詐欺が登場している。「ウイルスに感染しています!」といった警告画面でユーザーの不安をあおり、攻撃者が用意した不正窓口に連絡させて種々の詐欺を働く手口である。また、ワンクリック詐欺による不正請求、メールやSNSを使った脅迫・詐欺手口による攻撃なども増加している。

◎IoT機器をターゲットにした攻撃

最後に指摘されているのが、2016年から登場したIoT機器関連の被害である。IoT機器の脆弱性や不適切な管理の隙をついたもので、IoT機器を狙うMiraiなどのウイルス攻撃や、初期設定のままで使われているIoT機器に不正アクセスする攻撃などが報告されている。

2022年版10大脅威から、サイバー攻撃の最新動向を読み解く

ここからは過去5年間の「10大脅威」の変化を分析し、近年のサイバー攻撃の最新動向と有効な対策法を検討していきたい。

次の表は、IPAが公開した過去5年間の「情報セキュリティ10大脅威」(組織編)を、類型別に色分けして一覧にしたものだ。

<過去5年間の「情報セキュリティ10大脅威(組織編)」の変遷>

出典:IPA「情報セキュリティ10大脅威」(2018年~2022年)をもとに作成

まず、直近の2022年をベースに過去5年の脅威の変化を概観し、サイバー攻撃の最新動向をまとめてみたい。

2022年1位にランクされている「ランサムウエアによる被害」は、過去5年常に5位以内に入っている筆頭格の脅威である。従来のランサムウエアは、不特定多数の個人を狙って電子メールを送信するといった手口が一般的であったが、2020年頃からは、VPN機器からの侵入など、特定の企業や団体のネットワークを狙う手口に進化している。

2位の「標的型攻撃による機密情報の窃取」も、過去5年常に1~2位にランクされている最上級クラスの脅威である。

3位にランクされている「サプライチェーンの弱点を悪用した攻撃」は、2019年に初ランクインして以来、一貫して上位をキープしている脅威だ。

4位にランクしている「テレワーク等のニューノーマルな働き方を狙った攻撃」は、2021年に初出で3位に入ってきた脅威で、コロナ禍で急増したテレワーカーを狙った新たなサイバー攻撃の代表といえる。テレワーク用ソフトの脆弱性を悪用した不正アクセスや、急なテレワーク移行による管理体制の不備、企業のセキュリティ対策が適用されない私物PCや自宅ネットワークからの情報漏えいの脅威などが指摘されている。

5位にランクしている「内部不正による情報漏えい」も、5年間継続してランクインし続けている脅威である。いくら情報漏えい対策を備えていても、組織内部に不正を行う者がいれば防ぎようがない予測不可能なインシデントといえる。

6位の「脆弱性対策情報の公開に伴う悪用増加」も、2020年を除き常にランクインしている脅威で、公開されている脆弱性情報を悪用し、修正プログラム(セキュリティパッチ)を適用していない企業に対して仕掛けられる攻撃のことだ。修正プログラムが公開され、ユーザーがパッチを適用するまでのブランクを狙うので「Nデイ攻撃」と呼ばれている。

類似タイプの脅威で7位にランクされているのが、「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」である。脆弱性の発見から、その修正プログラムが公開されるまでのタイムラグをついた攻撃で、修正プログラムの公開日よりも前におこなわれる攻撃という意味で「ゼロデイ」と呼ばれている。2021年にVPN製品や印刷スプーラーの脆弱性をついたゼロデイ攻撃が急増し注目を集めたため、初出で7位にランクインしている。

8位の「ビジネスメール詐欺による金銭被害」は、2019年をピークに年々順位を落としているのだが、常時ベスト10入りしているサイバー攻撃の常連といえる。

9位の「予期せぬIT基盤の障害に伴う業務停止」は、利用しているデータセンターやクラウドなどのIT基盤がなんらかのトラブルで停止し、企業活動に甚大な影響を与える脅威のことである。2021年には、Amazon Web Servicesのクラウドサービスで障害が発生し、銀行アプリ、ネット証券のWebサイト、スマホ決済の入金などに不具合が生じた。

10位の「不注意による情報漏えい等の被害」も下位ではあるが、2019年から常時ランクインしている、撲滅できない人的要因の脅威である。

情報セキュリティ脅威の2大要因は「脆弱性を狙った不正アクセス」と「マルウエア感染」

ここからは、近年ますます高度化するサイバー攻撃に対抗するための具体的な対策を見ていきたい。

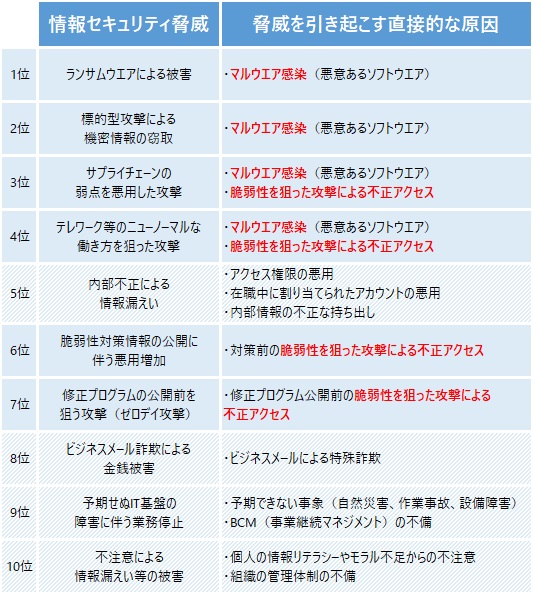

次の表は、情報セキュリティ脅威を引き起こす、直接的な原因をまとめたものだ。

<情報セキュリティ10大脅威(2022年)を引き起こす直接的原因>

出典:IPA「情報セキュリティ10大脅威」(2022年)をもとに作成

下位3項目と5位の「内部不正による情報漏えい」は、人的要因や予期できない事象といった不確定要素に起因しており、事後のフォローはできても確実な防衛対策は立てにくいので除外する。そうなると残る原因は、「マルウエア感染」と「脆弱性を狙った不正アクセス」の2点に絞られる。すなわち、これが昨今の情報セキュリティ脅威の2大要因と見なすことができよう。

新手の攻撃手口が現れるたびにセキュリティ担当者は頭を悩ませるものだが、つまるところ、この2つの脅威を未然に防ぐことができれば、セキュリティリスクを大幅に低減することができる。では、この2つの脅威を防ぐ効果的なセキュリティ手法とは何か?代表的なソリューションのひとつが、「ゼロトラストネットワーク」である。ゼロトラストネットワークの考え方をもとに、「SWG(Secure Web Gateway)」と「EDR(Endpoint Detection and Response)」の2機能を備えておけば、情報セキュリティ脅威の2大要因を効果的に防ぐことができる。では、SWGとEDRの具体的な内容を見ていきたい。

「マルウエア感染」による攻撃対策に有効なSWG

ゼロトラストネットワークに、クラウド型のプロキシサービス「SWG(Secure Web Gateway)」を備えておくことで、情報セキュリティ脅威2大要因のひとつ、「マルウエア感染」の危険性は大幅に低減させることができる。

在宅勤務時の従業員のクラウドサービス利用は、VPNとプロキシサーバを通らないので、悪意あるトラフィックやWebサイト、マルウエアなどの脅威に対して無防備になり、攻撃者のターゲットにされやすい。その脆弱性を補ってくれるのが、クラウド上でプロキシサーバと同じ役割を果たしてくれるSWGである。

SWGには、データセンターのプロキシサーバに搭載されている「URLフィルタリング機能」をはじめ、無許可アプリケーションの使用をブロックしてマルウエア感染や情報漏えいリスクを軽減する「アプリケーションフィルタ機能」、ウイルスの検知・駆除を行う「アンチウイルス機能」、コンピュータ上に仮想環境のサンドボックスを構築して、マルウエアや不正プログラムによるシステム侵害を最小化する「サンドボックス機能」――などが備わっている。こうした種々の防衛機能により、テレワーク中の従業員を「マルウエア感染」の危険性から守ってくれる。

「脆弱性を狙った不正アクセス」はEDRでリスク低減

もうひとつの情報セキュリティ脅威「脆弱性を狙った不正アクセス」は、ゼロトラストネットワークに「EDR(Endpoint Detection and Response)」を備えることで、そのリスクを大きく低減させることができる。

EDRは、サイバー攻撃は起こりうることを前提に、セキュリティ対策の最後の砦として備えておく機能で、「エンドポイント(端末)で脅威を検知(Detection)して、迅速な対応(Response)をサポート」することを目的としている。

EDRでは、VPNなど組織内のネットワークに接続されている端末から常時ログデータを収集して解析サーバで自動解析し、万一脅威となる不審な挙動やサイバー攻撃を検知した場合は管理者に通知を行う。管理者は管理画面で、テレワーク中の端末に対し遠隔操作で攻撃遮断などの対処を行い、被害の拡大を防ぐことができる。

マルウエア感染や不正侵入を狙った攻撃は巧妙で、添付ファイルや不審サイトを、思わずクリックしてしまう手口が次々に現れるものだが、適正なEDR体制があれば、社内ネットワークが侵食される前に遮断し無効化することができる。元を断つことができれば、攻撃者による新たな手口の攻撃も恐れることはない。

このようにEDRを備えておけば、「脆弱性を狙った不正アクセス」による危険性と深刻なダメージを受ける可能性を、大幅に低減させることができる。

高度化、巧妙化する昨今のサイバー攻撃に対抗するには、最新の攻撃手法をよく理解して、ピンポイントで対抗できる防衛策を幾重にも用意することが肝要だ。サイバー攻撃対策を立案する際は、この点をしっかりと認識して、効果的なセキュリティ体制を構築していきたい。

◎製品名、会社名等は、各社の商標または登録商標です。