- 公開日:2023年09月20日

ゼロトラストとは?従来型のセキュリティとの違いや導入のポイントを解説

テレワークやクラウドの普及にともなって、ゼロトラストというセキュリティの概念が広まりつつあります。

しかし、これまでのセキュリティと何が違うのか、導入にあたってどのような準備をすればよいか、わからない方も多いのではないでしょうか。

この記事ではゼロトラストが生まれた背景と、導入ステップ、そして導入前の注意点を解説します。現状のセキュリティに不安を抱えている方は、ぜひ参考にしてみてください。

ゼロトラストとは?セキュリティの基本概念

ゼロトラストは、内部・外部の区別なく「全ての通信を信頼できないもの」とみなして、厳格な認証や監視をおこなう新しいアプローチです。

ゼロトラストは、ユーザー認証、エンドポイントセキュリティ、ネットワークセキュリティ、クラウドセキュリティといった複数のソリューションを組み合わせて実現します。誰がどこから、どのようにアクセスしようとしているかを常に検証し、最小限の権限やデータを与えるゼロトラスト。従来型のセキュリティと比べると不自由なものに感じられるかもしれませんが、不正アクセスや情報漏えいなどのリスクを大きく低減する効果が期待できます。

ゼロトラストの普及率は上昇傾向にある

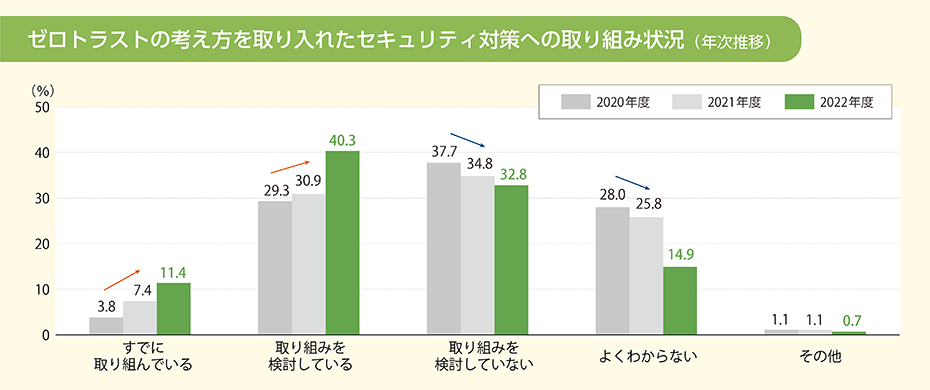

ソフトクリエイト社が実施した調査によると、ゼロトラストの実施に取り組む企業の数は増加傾向にあります。

出典:株式会社ソフトクリエイト「情報システムの現状とIT システム活用実態アンケート 2023」

ゼロトラストに基づいたセキュリティ対策を実施している企業や組織は、2020年度にはわずか3.8%でしたが、2022年度には11.4%に増加しています。また、取り組みを検討していると回答した割合も40.3%と大きく上昇しました。一方で、よくわからないと回答した割合は14.9%と減少し、ゼロトラストの認知度が高まっていることがわかります。

ゼロトラストの普及には、サイバー攻撃の高度化・巧妙化やクラウド利活用の普及、テレワーク環境の拡大など、セキュリティ対策の重要性が増したことが背景にあります。さらに、セキュリティ対策の強化がビジネスの加速やDXの推進にもつながるという認識も広がっています。これらの時代の変化が、ゼロトラストへの関心を高めているといえるでしょう。

ゼロトラストが重要な理由|従来モデルの限界

従来のセキュリティモデルでは、ネットワークには境界があると考えられてきました。内部は信頼できる安全な領域、外部は信頼できない危険な領域という区分がされていたのです。

そのためこれまでのセキュリティは、外部からの侵入を防ぐファイアウォールやVPNでネットワークの境界を守ることに重点が置かれていました。しかし近年、セキュリティをとりまく環境が大きく変化しています。それにともなって従来のセキュリティモデルの限界が指摘されるようになってきました。

従来のセキュリティモデルの限界と問題点

今までのセキュリティモデルに限界や問題が生じるようになった要因は、大きく3つの点が挙げられます。1つ目はリモートワークやBYOD(自分のデバイスを持ち込んで業務すること)などの柔軟な働き方が普及したことです。社員やパートナーがさまざまな場所やデバイスからアクセスするようになったことで、ネットワークの境界が曖昧になりました。

2つ目はクラウドサービスやSaaS(Software as a Service)などの利用が増えたことで、守るべき情報がクラウド上という境界の外部に出てしまったこと。そして3つ目は、従来のセキュリティモデルではファイアウォールやVPNなどの技術は外部からの侵入は防げても、標的型攻撃メールでウイルスが一度内部に侵入してしまうなどすると、内部からの攻撃やデータ改ざんを防げないことです。

従来の概念では内側は安全と考えられてきましたが、近年、必ずしもそうではないことがわかってきました。またファイアウォールやVPNは、一度侵入されると大きな被害を受ける可能性があるうえに、攻撃の種類やネットワークに応じて各種セキュリティ機器を用意する必要があるため、管理が煩雑になりやすいのが特徴です。リモートワークやテレワークの普及とともに、各種設定をクラウド上で一元管理し、離れた拠点でも同一のセキュリティポリシーを適用できるセキュリティが必要とされるようになったのです。

ゼロトラスト3つのメリット

これまでゼロトラストの基本的な概念や、従来のセキュリティの概念との違いを見てきました。ゼロトラストを導入すると、具体的に何が変わるのでしょうか。次はゼロトラストの導入メリットを押さえておきましょう。

柔軟な働き方ができる

ゼロトラストでは、必要な権限を有している人であれば、原則として場所やデバイスに関係なくリソースにアクセスできます。そのため、社員やパートナーの出社は必須ではありません。ゼロトラストと、リモートワーク・テレワークは相性がよいといえるでしょう。

不正アクセスや情報漏えいに対抗できる

信頼できるものはないという前提で、全てのアクセスや操作を厳格に監視、許可するゼロトラスト。これにより、外部からの不正アクセスや情報漏えいに対してシンプルながらも強固なセキュリティを構築できます。

内部からの攻撃やデータ改ざんに対応できる

ゼロトラストは、内部と外部とを区別せず、同じセキュリティルールを適用します。そのため、ファイアウォールでは守れなかった内部からの攻撃やデータ改ざんに対しても有効な対策が可能です。

ネットワークの境界を定めないゼロトラストは、ファイアウォールやVPNなどの技術に依存しないので、それら境界型のネットワークの構築・運用にかかる時間やコストを減らせます。さらに、アクセスできる対象や範囲、操作を細かく制限できるため、業務に必要なデータやアプリケーションだけを利用することもできます。その結果、使い方次第ではセキュリティの向上と業務効率、ユーザー体験の向上を両立できるのです。

ゼロトラスト導入までの5つのステップ

ゼロトラストのメリットを確認できたことで、ゼロトラスト導入のイメージが少しわいてきたのではないでしょうか。自社に合ったセキュリティ環境を構築するには、事前準備が肝心です。ここからはゼロトラスト導入までのステップを確認していきましょう。

1. 現状を把握する

ゼロトラスト導入に向けたはじめの一歩は、現在のネットワーク環境や業務プロセスを詳細に把握することです。ネットワークに接続されているデバイスやアプリケーション、やりとりされているデータ、ユーザーに付与されている権限などを明確にしましょう。現状を把握することで、ゼロトラスト導入に必要なリソースやコストを見積もることができます。

2. ルールを整備する

次にネットワーク内の全てのデバイスやユーザーに対するアクセス権限や通信内容の制御ルールを整備します。ルール違反や異常な動きを検知・報告する仕組みも設けましょう。

3. アクセス制限とセグメンテーションをおこなう

ルールが整備できたら、実際にネットワーク内でアクセス制限とセグメンテーション(分割)をおこないます。アクセス制限とは、それぞれのデバイスやユーザーの権限設定を見直し、必要最小限の権限のみ付与するようにすることです。たとえば、経理部のユーザーは経理業務に必要なデータやアプリケーションにしかアクセスできないようにします。

セグメンテーションとは、ネットワークを業務や機能ごとに細かく分割し、各セグメント間の通信を制限することです。先の経理部の事例なら、経理部のネットワークは営業部のネットワークとは切り離し、必要な場合に限って通信できるようにします。このようにネットワーク内も信頼せず分割することで、攻撃者がネットワーク内で自由に動き回り被害が拡散することを防ぎます。

4. ネットワークをモニタリングする

アクセス制限とセグメンテーションが完了したら、ネットワークの状況を常に監視・分析しましょう。ルール違反や異常な動きがないか、攻撃の兆候や被害の拡大がないかなどをチェックします。同時に業務に支障がないか、コストや手間が適正かどうかを検証し、ネットワークのパフォーマンスや効率も評価します。

5. 継続的な運用・改善

ゼロトラストは導入すれば終わりではなく、継続的な運用・改善が必要です。新たなデバイスやアプリケーションが追加されたり、データや通信内容が変わったり、ユーザーの権限が変更されたりする可能性があります。ネットワーク環境や業務プロセスは常に変化しているものです。そのため定期的に現状を把握し、必要に応じてルールを見直すほか、アクセス制限やセグメンテーションの調整、ネットワークの最適化が大切になります。

ゼロトラスト導入時に担当者が知っておくべき4つの注意点

ここまで見てきたように、ゼロトラスト導入には多くのメリットがあります。従来のセキュリティの課題を解消しつつ、高いセキュリティを実現できるゼロトラストに魅力を感じる人も多いでしょう。しかし、特有の課題もあります。最後にゼロトラスト導入時に担当者が知っておくべき4つの注意点を紹介します。

社員への周知・教育が必要

ゼロトラストを導入し、アクセス許可を厳格化すると、社員が業務に使用するデバイスやアプリケーションへのアクセスが制限される場合があります。また、外部のサービスや機微な情報を扱うシステムにアクセスする際にはなりすましを防ぐため、多要素認証などの追加認証が必要になるかもしれません。

社内ネットワーク内でも、付与する権限を必要最小限に見直したために、以前と同じように自由に情報を共有できないこともあります。こうした変化は、社員の業務効率や満足度を下げる可能性があることは予測しておきましょう。

そのためゼロトラスト導入前は、導入の目的やメリット、ルールや手順などを事前に社員に周知・教育することが重要です。社員の理解と協力を得られるように、コミュニケーションを密におこないましょう。

業務効率を下げない運用を考える

ゼロトラストはセキュリティを高める一方、業務効率を下げる可能性もあることを認識しておくことが重要です。認証や検証のプロセスが煩雑になり、業務に必要な情報やサービスにアクセスするのに以前よりも多くの手順を踏まなければならないこともあります。

また、ゼロトラストは常にデバイスやユーザーの状態を監視しなければなりませんが、これには多くのリソースが必要になるでしょう。そのため、ゼロトラストを運用する際は、業務効率を下げない工夫が必要です。認証や検証の方法をシンプルかつスムーズにすることや、自動化やAIを活用して監視や分析を効率化することなどが考えられます。業務効率を下げない運用を考えることで、ゼロトラストのデメリットを最小限に抑えられるでしょう。

問い合わせに備えたサポート体制を整備する

ゼロトラストを導入すると、社員からの問い合わせやトラブルが増える可能性があります。認証や検証に失敗してアクセスできない、権限が不足して必要な情報やサービスにアクセスできないケースなどが考えられます。これらの問い合わせやトラブルに対応するためには、サポート体制の整備が必要です。

同時に社員への周知・教育を徹底し、FAQやマニュアルなどの資料の提供も有効な対策になります。ゼロトラストの導入にともなう社員の不満やストレスは、サポート体制の整備で軽減できるでしょう。

コストと手間を適正に見積もる

ゼロトラストの導入には、コストと手間がかかります。導入にともなうコストと手間は、企業の規模や業種、業務内容によって異なりますが、対応したデバイスやソフトウェアの導入や更新、認証や検証のシステムの構築や運用、デバイスやユーザーの監視・分析のシステムの構築や運用などが必要になると考えておきましょう。

そのため、導入の際はコストと手間を適正に見積もることが欠かせません。見積もりは、ゼロトラストの導入によるセキュリティ上のメリットと業務効率に与える影響を評価すること、ゼロトラストの導入に必要なリソースや人員を把握することなどが考えられます。

ゼロトラストの導入にはリスクや負担もありますが、コストと手間を適正に見積もることで、その影響を最小限に抑えることは十分に可能です。

まとめ

ゼロトラストは内部と外部を区別せず、ネットワーク内の全てのデバイスやユーザーを常に認証・検証するセキュリティモデルです。サイバー攻撃の脅威が高まるなか、ゼロトラストはより強固なセキュリティを実現できる有効な手段となり得るでしょう。しかし、従来のセキュリティと異なる概念を持つゼロトラストは、メリットと業務効率に与える影響やコストを適正に評価することが重要になります。ゼロトラストの導入を検討する際は、セキュリティの専門家のアドバイスを受けつつ、しっかり計画を立てておこないましょう。

オプテージでは、ゼロトラスト環境のご相談も承っています。概要についてはこちらからご確認いただけますので、社内のセキュリティを強化したいと考えている方は、お気軽にご相談ください。

◎製品名、会社名等は、各社の商標または登録商標です。