- 公開日:2023年09月27日

- 更新日:2025年02月20日

EDRとは|サイバー攻撃対策で注目されるエンドポイント対策について

近年、サイバー攻撃はますます巧妙化し、従来のセキュリティ対策では対応しきれないケースが増えています。特にエンドポイントを標的とする攻撃が増加しており、迅速かつ的確な対処が不可欠です。

そこで注目されるのがEDR(Endpoint Detection and Response)です。EDRはエンドポイントを常時監視し、不審なアクセスやマルウェアを即座に検知・対処するセキュリティソリューションです。

本記事では、EDRの概要や重要性、導入ステップについて解説します。

EDRの概要

ここでは、EDRの概要とEPPとの違いについて紹介します。

EDRとは

EDR(Endpoint Detection and Response)は、エンドポイント端末を24時間365日体制で監視し、不正アクセスや侵入したマルウェアを即座に検知・対処するセキュリティツールです。エンドポイントには専用のエージェントやセンサーがインストールされ、通信やプロセス、ファイルの活動を常時監視します。異常な挙動やパターンを検知した際には、必要に応じてネットワークを遮断することで、脅威を早期に発見し、被害の拡大を防ぐことが可能です。

さらに、発生したセキュリティインシデントの原因等を分析する機能を備えているため、活用することで被害の詳細を把握でき、再発防止策の立案に役立てることができます。このように、EDRは進化するサイバー攻撃に対応するための重要なセキュリティツールとして、多くの企業から注目されています。

EPPとの違い

EPP(Endpoint Protection Platform)は、マルウェア感染を未然に防ぐことを主な目的とするエンドポイントツールの一種で、既知および未知の脅威に対する予防策を提供します。代表的な機能としてウイルス対策ソフトが挙げられます。

EDRは、EPPをすり抜けた脅威や侵入後の攻撃に対応するツールです。両者はそれぞれ異なる機能を持つため、相互に補完し合う形での利用が推奨されます。予算や運用体制に応じて、EPPとEDRを組み合わせることで、エンドポイントセキュリティの強化を実現することが可能です。

関連記事:EPPとEDRの違いとは?エンドポイントのセキュリティ対策も解説

EDRが注目される3つの理由

近年、EDRの導入を進める企業が増加しています。ここでは、その理由を3つのポイントに分けて紹介します。

サイバー攻撃の高度化・巧妙化

近年、サイバー攻撃はますます高度化・巧妙化しています。

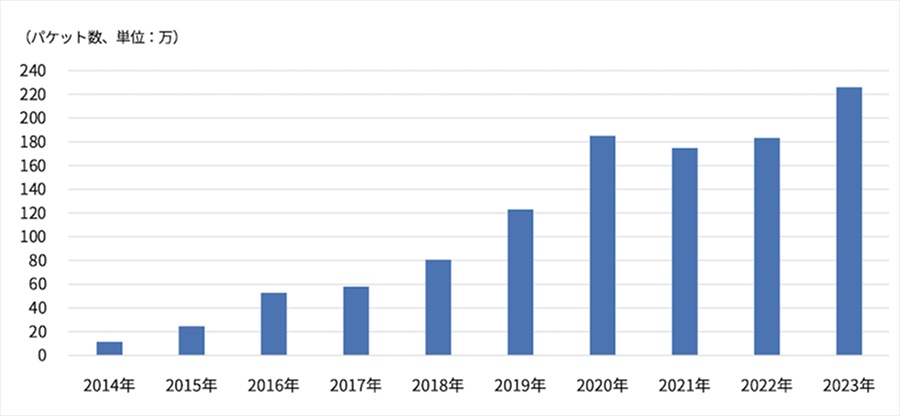

国立研究開発法人情報通信研究機構(NICT)の報告によると、2023年のサイバー攻撃関連通信数は2014年と比べて約19.5倍に増加しており、その深刻度は年々高まっています。

「1 IPアドレス当たりの年間総観測パケット数(過去10年間)」(国立研究開発法人情報通信研究機構 NICTER 観測レポート 2023 より)

特にランサムウェアや標的型メール攻撃といった手法が進化し、多くの企業がこれらの脅威に直面しています。従来のエンドポイントセキュリティ製品では、高度化したこれらの攻撃を十分に検知できないケースも少なくありません。

一方、EDRはエンドポイント端末の動作や通信を詳細に監視し、不審な挙動を迅速に検知することで、被害の拡大を防ぐ役割を果たします。

サイバー攻撃への早期対応の重要性

サイバー攻撃が高度化するなかで、迅速な対応の重要性がますます高まっています。特に注目されるのが「ブレイクアウトタイム」の短期化です。ブレイクアウトタイムとは、攻撃者が初期侵入からシステム全体に感染を広げるまでの時間を指し、わずか数時間で甚大な被害をもたらす場合もあります。

EDRは、24時間365日体制でエンドポイントを監視し、不審な挙動を検知することで、感染経路や原因を迅速に特定します。また、攻撃に使用されたプログラムや実行されたファイルを詳細に追跡できるため、影響範囲を明確化し、再発防止策の策定にも貢献します。

エンドポイント端末の多様化

リモートワークやBYODなどの私用デバイスの業務利用が進むなか、企業のネットワークに接続されるエンドポイント端末は多様化してきています。近年では、パソコンやスマートフォンに加え、タブレットやIoTデバイスなどが普及し、エンドポイントの境界が曖昧になりつつあります。その結果、従来の一律的なセキュリティ対策では十分に対応できないケースが増えています。

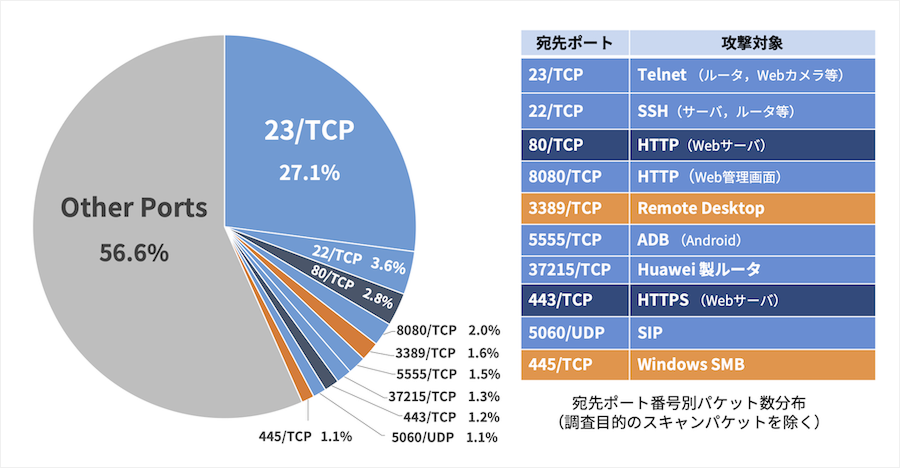

国立研究開発法人情報通信研究機構(NICT)の報告によると、2023年にはIoT機器を狙ったサイバー攻撃が全体の約3割を占めていることが判明しました。

(表中の薄い青色のプロトコルが対象)

「宛先ポート番号別パケット数分布(調査目的のスキャンパケットを除く)」(国立研究開発法人情報通信研究機構 NICTER 観測レポート 2023 より)

このような状況で、EDRは、多様な端末ごとにカスタマイズされたセンサーやエージェントを活用し、一元管理を可能にします。これにより、多様化するエンドポイントへの柔軟な対応が実現し、セキュリティの向上だけでなく利便性の向上にも寄与します。

EDR導入における注意点

EDRにはメリットがある一方で、データ分析の難しさやコスト、専門人員の配置など、導入において注意すべきポイントが存在します。ここでは、そのポイントについて紹介します。

データ処理への課題

EDRはエンドポイント端末から大量のデータを収集・分析することから、その処理には多くのリソースと時間を要します。このため、エンドポイントやネットワークに負荷がかかり、システム全体のパフォーマンスや安定性に影響を及ぼす場合があります。

こうした背景から、EDRの効果を最大限に発揮するには、適切な設定や運用が不可欠です。例えば、収集するデータの範囲を絞る、ネットワーク負荷を抑えるためのチューニングを行うといった対策が重要です。また、セキュリティポリシーを定期的に見直し、環境や脅威の変化に応じて調整することで、効率的かつ安定した運用を実現できます。これにより、パフォーマンスへの影響を抑えつつ、EDRの効果的な活用が可能になります。

導入や運用におけるコスト

EDRの導入コストは、エンドポイントの数に比例して増加する傾向があります。例えば、月額料金が1エンドポイントあたり500円の場合、100台の端末を対象にすると月額50,000円、年額600,000円の費用が発生します。エンドポイントの数が多い企業では、長期的なコスト負担が大きくなる点に注意が必要です。

さらに、EDRには一般的にウイルスの侵入を防ぐ機能がないため、EPPなどの外部からの侵入阻止システムとの併用が必要となります。その結果、追加のコストが発生する可能性も考慮しなければなりません。導入にあたっては、自社のセキュリティニーズと予算を明確にし、コスト対効果の十分な検討が重要です。

専門知識を保有する人員の確保

EDRは、導入するだけでは効果を十分に発揮しません。24時間365日体制での監視と運用を行うことで初めて、セキュリティ対策としての役割を果たします。そのため、EDRを適切に運用できる人員の確保が重要です。しかし、EDRの運用には高度な知識とスキルが求められるため、特に中小企業では専任の担当者の確保が難しいケースも少なくありません。

こうした場合には、MDRなどの外部セキュリティサービスの活用も有効な手段です。外部の専門家に運用を委託することで、企業のリソースを節約しつつ、高度なセキュリティ体制を維持することが可能となります。

EDR導入に向けた5つのステップ

EDRの導入に向けてどのような手順を踏むとよいのでしょうか。ここでは、5つのステップに分けて紹介します。

1.要件を定義する

まず、EDR導入の目的や目標を明確にし、エンドポイントの対象範囲や対応すべき脅威を特定します。また、レポーティングやアラートで必要な情報の種類、予算、導入期限を検討し、導入に必要な人員やリソースを見積もるようにしましょう。

これらの要件を詳細に定義することで、EDRの選定や導入計画がスムーズに進み、最適なセキュリティ対策の構築が可能になります。

2.環境の評価と準備

次に、現在のエンドポイントの環境やネットワークの環境を評価します。具体的には、導入予定のEDRと既存システムとは互換性があるか、ネットワークや端末への影響がどの程度あるかを確認します。また、EDRの運用には、必要なスペックを持つハードウェアやソフトウェア、十分なネットワーク帯域が求められるため、これらを事前に準備しましょう。

環境を事前に評価し、必要なリソースを整備することで、導入後のトラブルを未然に防ぎ、スムーズな運用を実現できます。

3.運用ポリシーと手順を策定する

EDRの明確な運用ポリシーと具体的な手順を策定します。例えば、収集する情報やアラートの管理方法、運用手順書、対応策などを事前に定めておくとよいでしょう。また、必要に応じて社内規程・要領を見直すことも重要です。

これらの運用ポリシーは定期的に更新し、環境や脅威の変化に適応させることで、EDRの運用を最適化できるようになります。

4.テストと社員のトレーニング

EDRを本番環境に導入する前に、テスト環境で動作確認をすることが重要です。テストでは、EDRが正しく機能し、想定通りに脅威を検知・分析・対応できるかを検証します。また、パフォーマンスやシステムの安定性に問題がないかの確認も欠かせません。

さらに、EDRを運用する社員に対してトレーニングを実施し、操作方法やインシデント対応の手順を習得させることも重要です。これにより、運用開始後のトラブルを最小限に抑え、効果的なセキュリティ体制を構築できます。

5.継続的な運用・監視

EDR導入後は、EDRから得られる情報やアラートを常時監視し、インシデントへの対応や詳細分析を行います。また、EDRの設定やパラメーターを定期的に見直し、最新の脅威情報や環境の変化に対応できるよう調整することも重要です。

社内で十分な人員を確保することが難しい場合には、MDRなどの外部セキュリティサービスを活用することで、高度なセキュリティ体制の維持が可能になります。

まとめ

本記事では、EDRの概要や重要性、注意すべきポイントや導入ステップについて解説しました。近年、高度化するサイバー攻撃に対抗するため、EDRはエンドポイントの監視や迅速な対応を可能にするツールとして注目されています。しかし、導入にはコストや専門知識を持つ人材の確保といった課題もあります。

オプテージの「OPTAGE MDR powered by CrowdStrike」では、CrowdStrikeの「Falcon」を活用したエンドポイント脅威対策を、導入から運用までトータルで提供しております。

CrowdStrike

のEDR機能や次世代ウイルス対策機能を活用することで、日々進化するエンドポイント脅威に対して効果的な対処が可能です。また、インシデント発生時には、わかりやすいレポートを60分以内に提供し、的確な初期対応をサポートいたします。

これにより、専門知識や技術がなくても、最小限の労力でセキュリティ基盤の構築が可能です。

最新のセキュリティ動向やエンドポイントセキュリティ対策、具体的なサービス内容などを掲載した資料をこちらからダウンロードいただけます。貴社のセキュリティ対策の参考にしていただけますと幸いです。

セキュリティについてお悩みのことがありましたら、ぜひオプテージまでお気軽にご相談ください。

◎製品名、会社名等は、各社の商標または登録商標です。