中小企業がランサムウェアに狙われる理由と対処法|被害事例も解説

- 公開日:2026年1月28日

企業を狙ったサイバー攻撃のなかでも、ランサムウェアによる被害は深刻です。「狙われるのは大企業だけだろう」と考え、自社には関係ない話だと感じていませんか。

中小企業では、人的・予算的な制約から十分なセキュリティ対策を講じることが難しい場合もあり、結果としてランサムウェアを中心としたセキュリティトラブルのリスクが高まることがあります。自社の大切な情報を守るためには、中小企業ならではの状況に合わせた取り組みが求められます。

本記事では、中小企業がランサムウェアに狙われる理由と、今すぐ取り組むべきセキュリティ対策について詳しく解説します。

ランサムウェアとは

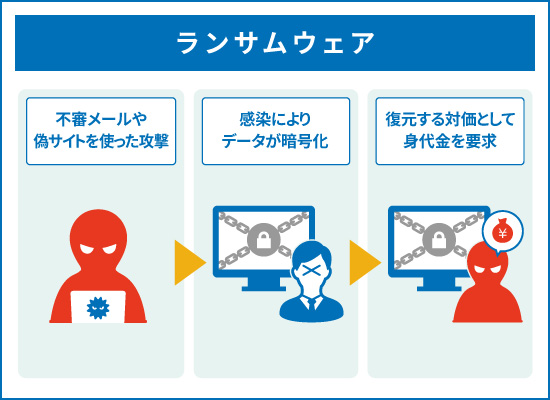

ランサムウェア(Ransomware)とは、Ransom(身代金)とSoftware(ソフトウェア)を組み合わせた造語で、悪意のある第三者によって作られた不正プログラム(コンピューターウイルス)の一種です。

用語集

ランサムウェアに感染すると、パソコンやサーバなどの端末に保存されている顧客情報や売上などの重要なデータが暗号化されてしまいます。ファイルの閲覧や編集、削除を行うことができなくなるため、業務に支障をきたすことになりかねません。

ランサムウェアの攻撃者は、暗号化したデータを復元する対価として、身代金や暗号資産の支払いを要求してきます。ランサムウェアは、企業のデータを人質に取り、身代金を脅し取ることを目的とした悪質なサイバー攻撃です。

中小企業がランサムウェアに狙われやすい背景

ランサムウェアの攻撃者は、会社の規模や知名度でターゲットを選んでいるわけではありません。攻撃者が探しているのは、侵入しやすいセキュリティ上の隙です。この「侵入しやすさ」という観点で見ると、中小企業が狙われる理由として、主に次の2点が挙げられます。

情報セキュリティ対策が不十分になりやすい

運用や人材面で課題がある

それぞれの背景について、順に解説していきます。

情報セキュリティ対策が不十分になりやすい

最新のサイバー攻撃に対応できる高度なセキュリティ製品の導入には、多くの費用がかかります。そのため、予算が限られる中小企業では、従来のウイルス対策ソフトのみで運用せざるを得ない場合があります。加えて、業務への影響を懸念してOSのアップデートの優先度が下がっているケースも少なくありません。

攻撃者は、このように対策を行いたくてもリソース不足で手がかけられない企業を探索し、セキュリティが手薄な箇所から侵入を試みています。

また、このようなセキュリティの隙が生じやすい中小企業や関連会社を踏み台にし、大企業に攻撃を広げる「サプライチェーン攻撃」も増加する傾向にあります。

中小企業のシステムを乗っ取った攻撃者は、その企業のメールアドレスやシステムを悪用し、取引先へランサムウェアを送ります。長年の信頼関係がある企業からの連絡であれば、取引先も疑わずに開封してしまうリスクが高いです。

このように、単なる被害者ではなく、意図せずに取引先に損害を与える立場になってしまう可能性もあります。

運用や人材面で課題がある

多くの中小企業では、専任の情報システム担当者を配置できず、経営者や総務担当者が兼任して対応しているケースが少なくありません。

そのため、日常業務を優先するなかで、セキュリティに関する判断や管理が個人に委ねられやすく、対応手順の整備や継続的な運用まで手が回らないことがあります。結果として、異常発生時の初動対応が遅れたり、対策状況の把握が不十分になったりするリスクが生じます。

このように、担当者や体制の不足といった運用・人材面の課題も、ランサムウェアに狙われやすくなる要因の一つです。

ランサムウェア攻撃の流れ

ランサムウェアによる被害は、一定の段階を経て進行するケースが一般的です。

その攻撃の流れをあらかじめ把握しておくことで、状況を冷静に判断しやすくなります。

ランサムウェア攻撃が発生してから被害が拡大していくまでの代表的な流れは、以下のとおりです。

- 感染・侵入

- データやシステムの人質化

- 身代金の要求と脅迫

それぞれの段階で、どのような事態が起こり得るのかを順に見ていきましょう。

1.感染・侵入

ランサムウェア攻撃の始まりは、社内ネットワークや端末への侵入です。不特定多数に送信されたメールをきっかけとするケースに加え、企業のシステムやネットワークに残されたセキュリティ上の弱点を通じて、侵入を許してしまう事例も増えています。

実際には、従業員がメールに添付されたファイルを開封したり、本文中のリンクをクリックしたりすることをきっかけに感染するケースが確認されています。ほかにも、対策が不十分なVPN機器やサーバの設定不備などにより、気付かないうちに侵入を許してしまうことがあります。

ランサムウェアの主な感染経路を整理すると、以下のとおりです。

| 感染経路 | 内容 |

|---|---|

| 不審なメール | 実在する取引先や公的機関を装ったメールを受信し、添付ファイルを開封したり本文中のリンクをクリックしたりすることで、ウイルスに感染する |

| 改ざんされたWebサイト | 企業のWebサイトが改ざんされ、不正なプログラムが仕込まれたページを閲覧することでウイルスに感染する可能性がある |

| VPN機器 | テレワークや出張所で使用するVPN機器に脆弱性があったり、強度の弱いパスワードが設定されていたりすることで、外部からの侵入を許してしまう |

このようにランサムウェアの侵入経路は多岐にわたりますが、いずれも管理の甘さや古いシステムなどの脆弱性(セキュリティの隙)が原因となり、侵入を許してしまう点が共通しています。

2.データやシステムの人質化

ランサムウェアに侵入された場合、すぐに被害が表面化するとは限りません。

侵入後、その影響は社内ネットワーク内で次第に広がっていきます。バックアップデータの破損や、機密情報の流出が水面下で進行していく場合もあります。

その後、あるタイミングでシステムやデータが暗号化され、業務に必要な情報が利用できなくなります。企業から見るとある日突然、システムやデータを「人質化」された状態に陥ります。

こうした「人質化」は、次のような形で被害として表面化します。

| ランサムウェアの種類 | 内容 |

|---|---|

| 暗号化型 | WordやExcel、画像、データベースなどのファイルが暗号化され、開けなくなる |

| 画面ロック型 | パソコンやスマートフォン本体が操作不能となり、起動後にロック画面が表示される |

| 暴露型 | 盗み出されたデータの公開を示唆され、公開を防ぐために金銭の支払いを要求される。暗号化と暴露を組み合わせた「二重恐喝」の手口も存在する |

このように、ランサムウェアによる「人質化」とは、データやシステムの暗号化、端末の操作不能化、情報公開の脅迫などによって、業務を継続できない状態に追い込まれる被害を指します。

3.身代金の要求と脅迫

データの暗号化やシステムロックが行われると、画面上に「ランサムノート」と呼ばれる脅迫文が表示されます。ランサムノートには「ファイルを暗号化した」「元の状態に戻したければ身代金を支払え」といった内容に加えて、支払期限や連絡方法などが記載されるのが一般的です。身代金の支払い方法としては、追跡が難しいとされているビットコインなどの暗号資産(仮想通貨)が指定されるケースが多く見られます。ただし、支払後に「復号キー(パスワード)を渡す」と記載されていたとしても、その約束が守られる保証はありません。

警察庁が公表した「令和7年版 警察白書」によれば、ランサムウェア被害では、データの暗号化に加え、盗み出した情報の公開を示唆して金銭を要求する「二重恐喝(ダブルエクストーション)」が多いとされています。

このように、身代金を支払ったとしても被害が収束するとは限らず、問題が解決しない可能性がある点には注意が必要です。

出典:警察庁「令和7年版 警察白書」

ランサムウェアの被害事例

ランサムウェアによる被害は、サービス停止や業務への支障など、企業活動に具体的な影響を及ぼすケースも報告されています。

ここでは、過去に確認された事例をもとに、ランサムウェア攻撃によってどのような影響が生じているのかを紹介します。

出版・Web関連サービス提供事業で発生した被害例

出版・Web関連のサービスを提供する企業が、ランサムウェアを含む大規模なサイバー攻撃を受けた事例が報告されています。

この攻撃により、複数のオンラインサービスが一定期間停止するなど、事業運営に大きな支障が生じました。また、顧客や取引先、従業員に関する情報を含むデータが外部に漏えいした可能性があることも確認されています。

印刷・製造関連事業で発生した被害例

印刷・製造関連事業を営む企業において、工場システムがランサムウェアによるサイバー攻撃を受けた事例が報告されています。

当該事例では、工場システムや関連システムの運用を一時的に停止し、調査および復旧対応を行う必要が生じました。また、外部への明確な情報流出は確認されていないものの、第三者が個人情報を一時的に閲覧した可能性が否定できないことから、「個人情報漏えいのおそれ」があるとして対応が行われました。

中小企業におすすめするランサムウェア対策

ランサムウェアの被害を防ぐためには、以下のような対策が有効とされています。

予算や人員に限りがある場合は、すべてを一度に実施しようとするのではなく、優先順位をつけて段階的に取り組むことが重要です。

社内のセキュリティ意識を高める

多要素認証を設定する

セキュリティソフトを導入する

OSやソフトウェアを更新する

ネットワーク機器を更新する

従業員のアクセス権を適切に設定する

定期的にバックアップを取る

また、ランサムウェアに関する脅威や対策の考え方については、独立行政法人情報処理推進機構(IPA)公表の「情報セキュリティ10大脅威 2025 組織編」における「共通対策」なども参考になります。

参考:独立行政法人情報処理推進機構「情報セキュリティ10大脅威 2025 組織編」

社内のセキュリティ意識を高める

どれほど高性能なセキュリティシステムを導入したとしても、一人の従業員が不審なメールを開封することでランサムウェアに感染してしまいます。そのような状況を避けるためには、社内の情報セキュリティ意識を向上させる必要があります。

社内教育をするときは、以下のような基本ルールを定めたうえで全従業員に周知しましょう。

心当たりのないメールの添付ファイルは開かない

本文中の不審なURLをクリックしない

少しでも違和感があれば情報システム担当者に確認する

不審なメールを開いてしまったときに責任を問われない環境づくりも重要です。報告しやすい体制を整えられれば、被害が拡大する前に対策を打ちやすくなります。

多要素認証を設定する

IDとパスワードのみで行う認証は、パスワードの推測や流出によって、不正アクセスを受ける可能性があります。

こうしたリスクを抑えるためには、複雑なIDやパスワードを設定するだけでなく、スマートフォンアプリや指紋認証などを組み合わせた「多要素認証(MFA)」の導入が有効です。

以下のアカウントでは不正ログインを受けた場合の影響が大きいため、多要素認証の設定が重要です。

管理者権限を持つアカウント

外部からのアクセスが可能なアカウント(VPN接続用など)

リモートデスクトップ接続に使用するアカウント

多要素認証を設定しておくことは、パスワードが流出した場合でも、不正ログインを防ぐための有効な対策となります。

セキュリティソフトを導入する

情報セキュリティ対策の基本は、パソコンやサーバなどの全端末にセキュリティソフトを導入することです。

ランサムウェア攻撃の多くは、メールの添付ファイルや悪意のあるWebサイトを通じて、端末に不正なプログラムを送り込むことから始まります。セキュリティソフトの主な役割は、サイバー攻撃の入り口を常に監視し、ウイルスの侵入を未然にブロックすることです。組織内の全端末に導入すると、外部からの侵入が難しい強固な防御壁を築けます。

特に、専任のIT担当者を置くことが難しい中小企業において、セキュリティソフトは大切です。導入することで、24時間体制で脅威の検知・駆除を行えるようになります。万が一、従業員が不審なファイルを開いてしまったとしても、ソフトが自動的に危険な動作を食い止められれば、被害を最小限に抑えることが可能です。

セキュリティソフトにはさまざまな製品や構成があり、自社の環境に合ったものを選定・運用することが負担になる場合もあります。

そのような場合には、回線サービスとあわせて法人向けセキュリティ対策を導入できるサービスを検討するのも一つの方法です。

オフィスeo光では、以下のような法人向けセキュリティサービスを提供しています。

各デバイスを保護するセキュリティソフト「クライアントセキュリティサービス(ESET)」

ネットワーク全体のセキュリティ強化に「SDネットワークサービス」

利用環境に合わせた最適な構成をご提案できますので、まずは以下のサービスページで詳細を確認してみましょう。

OSやソフトウェアを更新する

サイバー攻撃では、OSやソフトウェアの古いバージョンに残っている脆弱性を狙われることが多いとされています。そのようなリスクを負わないためには、パソコンやサーバのOSを最新状態にアップデートしておくことが大切です。

ランサムウェアの侵入を防止するためには、OSだけでなく、利用しているソフトウェアの修正プログラム(セキュリティパッチ)を適用することも重要です。ソフトウェアを利用しているときは、最新状態に更新されているのかを確認しましょう。

Webブラウザー

PDF閲覧ソフト

Java実行環境

更新作業を手動にしていると、作業自体を忘れてしまうことがあるため、自動更新にしたり、管理者が実施状況をチェックしたりする仕組みを整えましょう。

ネットワーク機器を更新する

ランサムウェアの侵入を防ぐためには、外部と社内ネットワークをつなぐ「入り口」となる機器で対策をすることも大切です。VPN機器やルータ、ファイアウォールなどのファームウェア(内部プログラム)に脆弱な部分があると、その機器経由で侵入を許してしまうことになります。そのような状況にならないためにも、公式サイトなどから最新バージョンをダウンロードし、管理画面から定期的にアップデートしましょう。

特にリモートワークで利用するVPN機器の脆弱性は、サイバー攻撃の標的となりやすいです。使用していない機器をネットワークにつなげたままにしていると、侵入口として利用される可能性があります。利用していない機器があるときは、必ずネットワークから切り離しましょう。

従業員のアクセス権を適切に設定する

従業員のパソコンがランサムウェアに感染すると、そのパソコンからアクセスできる全てのフォルダーやサーバが暗号化される恐れがあります。

被害範囲を最小限に抑えるためには、従業員がアクセスできるデータを制限するのが効果的です。「経理データは経理担当のみ」「人事データは人事担当のみ」といったように、業務上必要なデータにのみアクセス権限を与えれば、ランサムウェアに感染したときの被害を抑えられるでしょう。

定期的にバックアップを取る

ランサムウェア対策においてバックアップは不可欠です。ランサムウェア感染後にデータが暗号化されたとしても、バックアップを取っていれば、身代金を支払わずにデータを復旧できます。

バックアップをするときは、データ消失リスクを軽減できる以下の「3-2-1ルール」がおすすめです。

| ルール | 内容 |

|---|---|

| 3つのデータ | 原本データに加え、2つのバックアップ(計3つ)を作成する |

| 2種類の媒体 | 異なる2種類の媒体(例:ファイルサーバとクラウド、外付けHDDなど)に保存する |

| 1つのオフライン | バックアップの1つは、ネットワークから完全に切り離した場所(オフライン)に保管する |

このなかでもデータをオフラインで保管することが重要です。オフライン環境でのバックアップをするときは、ネットワーク経由での暗号化を防ぐためにも、必要なタイミングだけ接続するようにしましょう。

ランサムウェアに感染したら?従業員に周知しておきたい対応方法

パソコンの異変に気づいたときは、以下の初動対応をすることをおすすめします。

- ネットワーク環境から端末を切り離す

- 端末を再起動しない

- 身代金は支払わない

- 関係部署に報告する

ランサムウェアの被害を広げないためにも、対応手順を全従業員に周知しておきましょう。

1.ネットワーク環境から端末を切り離す

デスクトップ背景が不審な画像に変わった場合や、身代金を要求する画面がパソコンに表示された場合は、その端末を直ちにネットワークから切断しましょう。具体的には、LANケーブルの取り外しやWi-Fi接続の切断といった物理的な遮断が必要です。まずは感染端末から他端末へ感染させないことを優先するように周知しましょう。

2.端末を再起動しない

パソコンに異常が見られた場合は、再起動やシャットダウンを行わないようにしてください。

再起動すると、メモリー上に残っている不正プログラムの痕跡が消え、原因調査が難しくなるおそれがあります。また、再起動の処理中にデータの暗号化が進行する可能性もあります。画面に脅迫文が表示されている場合は、そのままの状態を維持し、速やかに社内の担当者へ連絡するよう、周知しておきましょう。

3.身代金は支払わない

攻撃者からデータと引き換えに金銭を要求されても、支払わないように周知しましょう。金銭を支払ったとしても、データが復元される保証はなく、さらなる攻撃を助長することも考えられます。

身代金を支払うと、良いターゲットと判断され、今後も狙われるリスクが高まります。サイバー攻撃を受けたときは、焦って対処するのではなく、社内や警察で相談したうえで適切な対応をすることが大切です。

4.関係部署に報告する

ランサムウェアに感染した端末を隔離したら、速やかに社内の担当者へ報告するようにしましょう。専任の情報システム担当者がいない場合は、直属の上司に報告したうえで、今後の対応について指示を仰ぐことが重要です。

報告時には、感染が確認された日時、対象となった端末、画面に表示されたメッセージや具体的な症状などを伝えます。あわせて、身代金を要求する脅迫文が表示されている画面を撮影しておくと、感染状況や要求内容を示す証拠として有効です。これらの情報は、警察への被害届の提出や、専門業者による原因調査・復旧対応を行う際に役立ちます。

なお、不確かな情報を周囲に話したり、個人の判断でSNSに投稿したりする行為は、現場の混乱を招く要因となります。情報は関係部署や担当者のみに共有するよう、あらかじめ周知しておきましょう。

まとめ

ランサムウェアの脅威は、もはや大企業だけの問題ではありません。情報セキュリティ対策が手薄になりやすい中小企業が狙われ、大企業に侵入するための踏み台として利用されることがあります。

限られた予算と人員のなかで、全ての対策を自社だけで完結させるのは困難です。重要なのは、自社だけで完璧を目指そうとしないことです。サイバー攻撃のリスクを軽減させるためにも、信頼できる外部のセキュリティサービスを活用し、効率的に防御力を高めるのがおすすめです。

オフィスeo光には、各デバイスを保護するウイルス対策ソフト「クライアントセキュリティサービス(ESET)」や、ネットワークの出入り口で脅威をブロックする「SDネットワークサービス」のセキュリティソリューションがあります。専門的な知識がなくても、インターネット回線とあわせて手軽に導入・運用できるため、ぜひ一度ご検討ください。

◎製品名、会社名等は、各社の商標または登録商標です。

関連記事

-

サイバー攻撃にはどんな種類がある?具体的な事例や対策も紹介

情報セキュリティ

サイバー攻撃とは、インターネットを利用してターゲットに被害をもたらす攻撃のことです。サイバー攻撃にはさまざまな種類があり、適切な対策ができていない場合…

#データ管理

#信頼性の向上

-

企業向けの情報漏洩対策7選!原因や発生後の対処法も解説

情報セキュリティ

情報漏洩とは、機密情報や個人情報などの重要なデータが、許可されていない第三者に不正に漏れ出すことを指します。情報漏洩が起こると、自社の信頼やイメージの低下…

#データ管理

#信頼性の向上

-

古いルータを使い続けるセキュリティリスク|社内運用や交換のポイントを解説

情報セキュリティ

警察庁が2025年3月に公表した「令和6年におけるサイバー空間をめぐる脅威の情勢等について」には、サイバー攻撃の前兆となる「ぜい弱性探索行為」などの不審なアクセスの増加が…

#通信環境の整備

#信頼性の向上

関西で13,000社以上の導入実績!

関西で13,000社以上の導入実績!